Depuis la publication d’un rapport en mai faisant état d’une recrudescence mondiale d’attaques par ransomware, Check Point Research (CPR) garde un œil attentif sur l’évolution de cette tendance inquiétante. D’après CPR, cette hausse n’a pas encore atteint son apogée. Des attaques par ransomware sont signalées presque quotidiennement dans le monde entier, de l’attaque de l’oléoduc américain à celle contre les services de santé irlandais il y a quelques semaines.

Depuis la publication d’un rapport en mai faisant état d’une recrudescence mondiale d’attaques par ransomware, Check Point Research (CPR) garde un œil attentif sur l’évolution de cette tendance inquiétante. D’après CPR, cette hausse n’a pas encore atteint son apogée. Des attaques par ransomware sont signalées presque quotidiennement dans le monde entier, de l’attaque de l’oléoduc américain à celle contre les services de santé irlandais il y a quelques semaines.

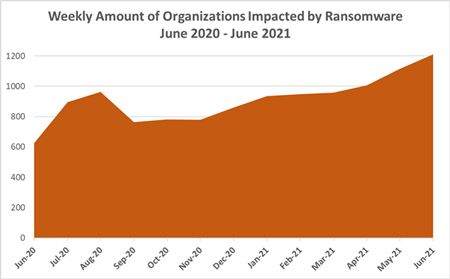

Dans le rapport du mois de mai, les chercheurs de CPR ont constaté des augmentations du nombre d’organisations touchées par les ransomwares en 2021, marquant ainsi une hausse de 21 % au cours du premier trimestre de l’année. Cette augmentation a entraîné une hausse globale stupéfiante de 102 % du nombre d’organisations touchées par rapport au début de 2020.

Aujourd’hui, Check Point Research constate que la moyenne des attaques par rançongiciels en mai s’élève à 1115 par semaine, et qu’au cours de la première moitié du mois de juin ces attaques ont déjà touché 1210 entreprises de façon hebdomadaire. Cela représente une augmentation de 20 % en moins de deux mois, de 41 % depuis le début de l’année et de 93 % depuis le mois de juin de l’année dernière.

D’une année sur l’autre, depuis juin 2020, les secteurs d’activité qui connaissent actuellement la plus forte augmentation des tentatives d’attaque par ransomware dans le monde sont l’éducation, qui a connu une augmentation de 347 %, le transport de 186 %, puis le secteur du commerce de détail/de gros, qui a subi une augmentation de 162 %, et enfin le secteur de la santé, avec une augmentation de 159 % depuis juin 2020. Depuis le début de l’année 2021, le domaine du Conseil a connu une augmentation des attaques de 126 %, suivi du secteur de l’éducation/recherche avec 81 %, puis des secteurs du transport et du gouvernement/militaire avec respectivement 80 % et 75 % des attaques.

Données géographiques :

Au cours des derniers mois, les attaquants par ransomware n’ont montré aucun signe de ralentissement, que ce soit en termes de quantité ou d’ampleur des attaques. Durant les deux derniers mois, le continent africain a connu une augmentation de 38 % des attaques, suivi par l’Europe, qui témoigne d’une augmentation inquiétante de 27 % des tentatives d’attaque.

Le Moyen-Orient a vu le nombre des attaques augmenter de 21 %, tandis que l’Amérique latine et l’Asie ont toutes deux enregistré une hausse de 19 %.

Depuis le début de l’année 2021, l’Amérique latine a connu la plus forte augmentation des tentatives d’attaques par ransomware, avec une hausse de 62 %. En Europe, les attaques ont augmenté de 59 %. Le continent se place juste devant l’Afrique qui totalise 34 % d’augmentation, suivi de près par l’Amérique du Nord avec une hausse de 32 %.

De plus en plus de cyberattaquants s’intéressent au domaine des rançongiciels, car les gangs de ransomwares déploient davantage de programmes d’affiliation pour favoriser les opérations en 2021. Pour l’instant, les rançongiciels sont considérés comme un « succès » par les acteurs de la menace, et continuent donc à prospérer. Si les agences fédérales ont fait passer des messages précis indiquant qu’elles traiteront les attaques par ransomware comme des actes de terrorisme, cela n’a pas détourné les pirates de ce domaine lucratif, à moins que l’activité ne devienne totalement inutile.

En outre, l’innovation et la créativité dans ce domaine permettent de mettre en œuvre davantage de modèles commerciaux. Qu’il s’agisse de RaaS ou de triple extorsion, ces acteurs ne se contentent pas seulement se développer, ils deviennent meilleurs dans ce qu’ils font.

Cinq façons d’éviter les ransomwares :

L’objectif du logiciel de rançon est de forcer la victime à payer une rançon afin de récupérer l’accès à ses données cryptées. Toutefois, cela n’est efficace que si la cible perd effectivement l’accès à ses données. Une solution de sauvegarde des données solide et sécurisée est un moyen efficace d’atténuer l’impact d’une attaque par ransomware. Si les systèmes sont sauvegardés régulièrement, les données perdues après une attaque par ransomware devraient être minimes, voire inexistantes. Cependant, il est important de s’assurer que la solution de sauvegarde des données ne puisse pas non plus être chiffrée. Les données doivent être stockées en lecture seule afin d’éviter la propagation des ransomwares aux disques contenant les données de récupération.

Au moment de la célèbre attaque WannaCry en mai 2017, un correctif existait pour la vulnérabilité EternalBlue que WannaCry utilisait. Ce correctif, disponible un mois avant l’attaque, avait été qualifié de « critique » en raison de son fort potentiel d’exploitation. Cependant, de nombreuses organisations et personnes n’ont pas appliqué le correctif à temps, provoquant une épidémie de ransomware qui a infecté plus de 200 000 ordinateurs en trois jours. Le fait de maintenir les ordinateurs à jour et d’appliquer les correctifs de sécurité, en particulier ceux qui sont qualifiés de critiques, peut contribuer à limiter la vulnérabilité d’une organisation aux attaques par ransomware.

Si les étapes précédentes de prévention contre les ransomwares peuvent contribuer à atténuer l’exposition d’une entreprise aux menaces, elles ne constituent pas pour autant une protection absolue. Certains opérateurs de ransomware utilisent des e-mails de hameçonnage bien étudiés et très ciblés comme vecteur d’attaque. Ces e-mails peuvent tromper même l’employé le plus scrupuleux, ce qui permet à un ransomware d’accéder aux systèmes internes d’une entreprise. Se protéger contre ce ransomware qui « passe entre les mailles du filet » nécessite une solution de sécurité spécialisée. Pour atteindre son objectif, le ransomware doit effectuer certaines actions anormales, telles qu’ouvrir et crypter un grand nombre de fichiers. Les solutions anti-ransomware surveillent les programmes en cours sur un ordinateur à la recherche de comportements suspects couramment exposes a des logiciels de rançon. Si ces comportements sont détectés, le programme peut prendre des mesures pour arrêter le cryptage avant que des dommages supplémentaires ne soient causés.

Il est essentiel de former les utilisateurs sur la manière d’identifier et d’éviter les attaques potentielles de ransomware. Un grand nombre des cyber attaques actuelles commencent par un e-mail ciblé qui ne contient pas de logiciel malveillant, mais un message conçu par des spécialistes incitant l’utilisateur à cliquer sur un lien malveillant. L’éducation des utilisateurs est souvent considérée comme l’une des défenses les plus importantes qu’une organisation puisse déployer.

Ryuk et d’autres logiciels rançonneurs achètent des bases d’infection dans les organisations ciblées. Les professionnels de la sécurité doivent être attentifs aux infections de Trickbot, Emotet, Dridex et CobaltStrik au sein de leurs réseaux et les supprimer à l’aide de solutions de lutte anti-menaces car elles ouvrent la voie à l’infiltration de Ryuk ou d’autres ransomwares dans les entreprises.

Les données utilisées dans ce rapport ont été détectées par les technologies Threat Prevention de Check Point, puis stockées et analysées dans ThreatCloud.. ThreatCloud fournit des renseignements sur les menaces en temps réel provenant de centaines de millions de capteurs dans le monde entier, sur les réseaux, les terminaux et les mobiles. L’intelligence est enrichie par des moteurs basés sur l’IA et des données de recherche exclusives venant de Check Point Research la branche intelligence et recherche de Check Point.