"Celui-ci nous rappelle que même les infrastructures de cybersécurité les plus solides peuvent être minées par des lacunes dans le déploiement de l’authentification multi-facteurs (AMF). Bien qu’Harvest Groupe ait mis en place des mesures solides (EDR, XDR, SIEM et gestion des correctifs), l’application incomplète de l’authentification multi-facteurs a laissé un vide dans l’infrastructure de cybersécurité de l’entreprise," commente d’Irina Artioli, Cyber Protection Evangelist chez Acronis TRU (Acronis Threat Report Unit).

"Celui-ci nous rappelle que même les infrastructures de cybersécurité les plus solides peuvent être minées par des lacunes dans le déploiement de l’authentification multi-facteurs (AMF). Bien qu’Harvest Groupe ait mis en place des mesures solides (EDR, XDR, SIEM et gestion des correctifs), l’application incomplète de l’authentification multi-facteurs a laissé un vide dans l’infrastructure de cybersécurité de l’entreprise," commente d’Irina Artioli, Cyber Protection Evangelist chez Acronis TRU (Acronis Threat Report Unit).

"La récente attaque informatique qui perturbe depuis le 27 février dernier le secteur financier français, est un incident qui a affecté les services SaaS d’Harvest Groupe. Celui-ci nous rappelle que même les infrastructures de cybersécurité les plus solides peuvent être minées par des lacunes dans le déploiement de l’authentification multi-facteurs (AMF). Bien qu’Harvest Groupe ait mis en place des mesures solides (EDR, XDR, SIEM et gestion des correctifs), l’application incomplète de l’authentification multi-facteurs a laissé un vide dans l’infrastructure de cybersécurité de l’entreprise," commente d’Irina Artioli , Cyber Protection Evangelist chez Acronis TRU.

Les attaquants, probablement liés au réseau affilié RansomHub, semblent avoir utilisé des tactiques avancées pour contourner les protections MFA conventionnelles. Les techniques telles que les attaques de type “Adversary-in-the-middle” (AiTM), qui interceptent les jetons de session et les cookies d’authentification, sont particulièrement préoccupantes car elles exploitent les faiblesses non pas en déjouant directement le MFA, mais en capturant les informations d’identification au cours du processus d’authentification. D’autres méthodes, telles que l’échange de cartes SIM, la lassitude des notifications push, la compromission des dispositifs d’AMF et les attaques de l’homme dans le navigateur, illustrent la nature évolutive de ces menaces.

Le risque croissant posé par les attaques de la chaîne d’approvisionnement est tout aussi important. Comme les organisations font de plus en plus appel à des fournisseurs de services tiers et à des plateformes cloud intégrées, la surface d’attaque s’élargit considérablement. Une vulnérabilité dans n’importe quel segment de la chaîne d’approvisionnement, que ce soit dans les logiciels des fournisseurs, les configurations des services ou les systèmes des partenaires, peut être exploitée pour compromettre même les environnements les plus sécurisés. Cet incident renforce la nécessité d’une stratégie de sécurité holistique qui ne se concentre pas uniquement sur les défenses internes, mais qui évalue rigoureusement et surveille en permanence le niveau de sécurité de tous les partenaires de la chaîne d’approvisionnement.

Il souligne également la nécessité pour les organisations d’adopter une approche de sécurité à plusieurs niveaux. Au-delà de l’application universelle de l’AMF, la transition vers des solutions plus résilientes, telles que les jetons matériels ou les clés d’accès basés sur FIDO2 peut réduire considérablement les risques. En outre, le renforcement de la formation des employés sur le phishing et les risques liés au MFA avec des outils de simulations de phishing et d’autres exemples, est une étape essentielle dans l’atténuation de ces attaques sophistiquées.

Dans l’ensemble, Harvest Groupe a confirmé que les données de ses clients n’ont pas été compromises, mais cet événement sert d’exemple à toutes les organisations. Les stratégies de cybersécurité doivent évoluer en permanence pour s’attaquer non seulement aux vecteurs d’attaque directs, mais aussi aux risques plus larges et interconnectés présents dans l’écosystème numérique d’aujourd’hui.

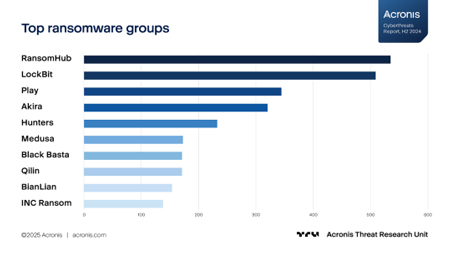

RansomHub est une plateforme de ransomware-as-a-service (RaaS) apparue au début de l’année 2024, offrant aux affiliés un taux de commission élevé de 90 %, ce qui a attiré des cybercriminels chevronnés et entraîné une recrudescence des infections dans divers secteurs. Le groupe cible les systèmes Windows, Linux et ESXi à l’aide de logiciels malveillants écrits en Go et en C++, et a été associé à plus de 200 victimes, y compris des secteurs d’infrastructure critiques des États-Unis. Le ransomware de RansomHub comprend notamment un code qui semble directement copié du ransomware ALPHV, ce qui indique un lien avec d’anciennes familles de ransomware telles que GandCrab et REvil poursuit-elle.