Commentaire de Patrice Puichaud, évangéliste chez SentinelOne :

Commentaire de Patrice Puichaud, évangéliste chez SentinelOne :

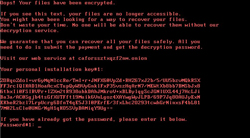

« Un nouveau ransomware baptisé Bad Rabbit a récemment été détecté et cible pour le moment plus particulièrement la Russie et l’Ukraine (65 % victimes en Russie, 12.2 % en Ukraine, puis Europe de l’est / Turquie et Japon). Ce ransomware qui était inconnu jusqu’à hier, partage environ 13 % du code de Petya et se propage au travers de sites web infectés en se présentant sous la forme d’une installation de Flash Player (install_flash_player.exe). Une fois exécuté, il se comporte comme un ransomware traditionnel, chiffrant les fichiers et demandant une rançon pour les déchiffrer. Il modifie également le boot loader comme le faisait Petya/notPetya. Les cybercriminels ont fait preuve d’originalité puisque les développeurs du ransomware se sont manifestement inspirés de Game of Throne pour ajouter au code du ransomware des références aux personnages de la série. »

« Pour se protéger, on ne peut que rappeler le respect des quatre règles de base : éduquer les utilisateurs, installer régulièrement les mises à jour, disposer des bons outils de sauvegarde, mettre en œuvre des solutions de protection efficaces qui exploitent l’intelligence artificielle pour détecter et arrêter les menaces même inconnues. Les chercheurs de SentinelOne ont ainsi confirmé que notre plate-forme de protection des terminaux détecte et bloque immédiatement ce nouveau ransomware, avant exécution et sans besoin de le connaitre. »

Commentaire de Vincent Lavergne, expert sécurité chez F5 Networks

« L’infection par le ransomware Bad Rabbit n’est pas détectée par la majorité des solutions antivirus courantes, ce qui signifie que les utilisateurs peuvent être infectés sans le savoir. L’analyse initiale indique que le script de ce programme malveillant identifie les utilisateurs cibles et leur présente une fausse invitation de mise à jour Adobe Flash. Lorsque l’utilisateur accepte cette dernière, les logiciels malveillants sont téléchargés et l’attaque par chiffrement débute. »

« Il n’y a pas de solution miracle pour se protéger contre ce type d’attaque. Les meilleures méthodes actuellement disponibles s’appuient sur des sauvegardes fiables hébergées en dehors du réseau et le maintien d’un plan d’intervention à jour. En outre, les organisations ont besoin de systèmes tels que SSL pour inspecter les terminaux. Il est également important de filtrer et de surveiller les emails pour détecter les attaques de type phishing, d’inspecter le trafic chiffré susceptible de cacher des logiciels malveillants, et de restreindre les privilèges d’administration afin de limiter les dommages causés par un compte compromis. Et comme toujours, toutes les organisations doivent veiller à ce que des formations et une éducation de fond des utilisateurs soient mise en œuvre régulièrement. »