La sécurité fonctionnelle permet à un équipement d’exécuter ses fonctions de sécurité en toute confiance au moment opportun. Contrairement à d’autres types de sécurité, c’est une forme de sécurité active. Les circuits intégrés jouent un rôle fondamental dans la mise en œuvre de la sécurité fonctionnelle et, par conséquent, de l’Industrie 4.0. Le présent article explore les implications de la sécurité fonctionnelle dans le cadre de l’Industrie 4.0 concernant les réseaux, la sûreté, les robots et les cobots (robots collaboratifs), les logiciels et les semiconducteurs utilisés pour mettre en œuvre ces caractéristiques.

La sécurité fonctionnelle permet à un équipement d’exécuter ses fonctions de sécurité en toute confiance au moment opportun. Contrairement à d’autres types de sécurité, c’est une forme de sécurité active. Les circuits intégrés jouent un rôle fondamental dans la mise en œuvre de la sécurité fonctionnelle et, par conséquent, de l’Industrie 4.0. Le présent article explore les implications de la sécurité fonctionnelle dans le cadre de l’Industrie 4.0 concernant les réseaux, la sûreté, les robots et les cobots (robots collaboratifs), les logiciels et les semiconducteurs utilisés pour mettre en œuvre ces caractéristiques.

La sécurité fonctionnelle concerne la partie de la sécurité s’assurant qu’un système exécutera la tâche relative à la sécurité au moment requis. Par exemple, un moteur s’arrêtera suffisamment tôt pour éviter de blesser l’opérateur qui ouvre le carter de protection. Ou encore, un robot réduira sa vitesse et sa force lorsqu’un opérateur est à proximité.

L’Industrie 4.0, prochaine phase de transformation des usines, annonce une flexibilité accrue et des coûts en baisse.

Le présent article explore certaines des implications de la sécurité fonctionnelle pour l’Industrie 4.0.

1. Normes en vigueur

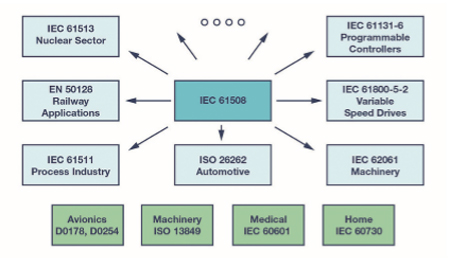

Dans le domaine de la sécurité fonctionnelle, la norme de base est la CEI 615081. La première version de ce document a été publiée en 1998 et la deuxième en 2010. La mise à jour de la révision 3, prévue en 2020, est en cours de réalisation. Depuis sa première édition, la norme CEI 61508 a été adaptée à des domaines tels que l’automobile (ISO 262622), le contrôle de process (CEI 615113), les automates programmables (CEI 6113164), les machines (CEI 620615), les commandes de moteurs électriques à vitesse variable (CEI 61800-5-26), etc. Ces normes permettent d’interpréter la norme CEI 61508, ayant un spectre d’application très large, dans des domaines plus limités.

Indépendante de la norme CEI 61508, la norme ISO 138497 est une norme très importante qui couvre la sécurité des machines. Elle remplace la norme européenne EN 954, obsolète.

À son niveau le plus élémentaire, le concept de la sécurité fonctionnelle désigne une fonction de sécurité. Une fonction de sécurité définit une opération qui doit être effectuée pour atteindre ou préserver le niveau de sécurité requis. Typiquement, une fonction de sécurité est composée d’un sous-système d’entrée, d’un sous-système logique et d’un sous-système de sortie. En résumé, dès qu’un état potentiellement dangereux est détecté, quelque chose prend une décision en fonction des valeurs détectées et, s’il juge la situation potentiellement dangereuse, demande à un organe de sortie de placer le système dans un état de sécurité défini.

La période qui s’écoule entre le moment où un état « non sûr » est détecté et le moment où l’état « sécurisé » est atteint est critique. Une fonction de sécurité peut, par exemple, se composer d’un capteur chargé de détecter si le dispositif de protection d’une machine est ouvert, d’un automate programmable chargé de traiter les données, et d’un variateur de vitesse avec entrée permettant un arrêt sûr du couple stoppant le moteur avant que l’opérateur puisse insérer sa main dans une machine pour atteindre les pièces mobiles.

2. Niveaux d’intégrité de sécurité (SIL)

Les niveaux d’intégrité de sécurité (SIL — Safety Integrity Level ) sont utilisés pour indiquer la réduction requise du risque pour que celui-ci devienne acceptable. Selon la norme CEI 61508, les niveaux de sécurité sont classés de 1 à 4, suivant des exigences de sécurité croissantes.

Le niveau SIL 4 n’est pas applicable aux machines et à l’automatisation des usines où une seule personne est généralement exposée à un danger. Ce niveau est réservé à des environnements tels que le nucléaire ou le ferroviaire où des centaines, voire des milliers, de personnes peuvent être blessées. D’autres normes de sécurité fonctionnelle sont en vigueur dans des secteurs tels que l’automobile qui utilise les normes ASIL ( Automotive S a f e t y I n t e g r i t y L e v e l ) A, B, C et D, et ISO 13849. Les niveaux de performance A, B, C, D et E peuvent être associés à l’échelle SIL 1 à SIL 3.

3. Sources des pannes

Les normes de sécurité fonctionnelle reconnaissent généralement deux types de défaillances et proposent les moyens d’y remédier.

Les défaillances matérielles aléatoires sont les plus faciles à comprendre, dans la mesure où elles sont — logiquement — provoquées par la défaillance inattendue d’un équipement. La probabilité de dysfonctionnement due à des défaillances aléatoires est exprimée en PFH ( probability of failure per hour, soitprobabilité de défaillance par heure). Le PFH autorisé dépend du niveau SIL requis et varie entre de 10-5/heure pour le niveau SIL 1 et au minimum de 10-7/heure pour le niveau SIL 3.

Les défaillances systématiques sont inhérentes à une conception. En d’autres termes, elles peuvent être uniquement corrigées en modifiant la conception d’un produit. Ainsi, un niveau de compatibilité électromagnétique (CEM) insuffisant peut être considéré comme une erreur systématique, de même que des lacunes au niveau des exigences, des insuffisances aux niveaux de la vérification et de la validation, et autres erreurs logicielles. En fait, les erreurs systématiques correspondent davantage à des points faibles que l’on retrouve dans tous les éléments fabriqués qu’à des problèmes individuels. Si les circonstances sont réunies, la défaillance se produira avec une probabilité de 100 %.

Pour être applicables à une situation nécessitant une fonction de sécurité SIL X, les exigences aléatoires et systématiques figurant dans la norme correspondant au niveau SIL doivent être remplies. La conformité aux seules exigences matérielles ne suffit pas.

4. Gérer les défaillances aléatoires

Indépendamment de son niveau de fiabilité, tout équipement risque de tomber en panne à tout moment. Parmi les techniques utilisées pour lutter contre les défaillances aléatoires, citons les exigences de couverture de diagnostic et l’utilisation de la redondance. En fonction du niveau SIL de la fonction de sécurité, une valeur PFH ou PFD2 minimale sera définie. De plus, en fonction du niveau SIL, un taux SFF3 minimum sera requis, entre 60 et 99 %, à mesure que le niveau d’intégrité progressera de SIL 1 à SIL 3. Cette norme autorise un compromis entre le diagnostic et la redondance présente dans un système. D’autres techniques impliquent le détarage et l’utilisation de composants de meilleure qualité.

5. Faire face aux défaillances systématiques

Les défaillances systématiques ne sont pas liées à des défaillances matérielles aléatoires et peuvent nécessiter une modification de la conception en vue d’éviter de futures défaillances.

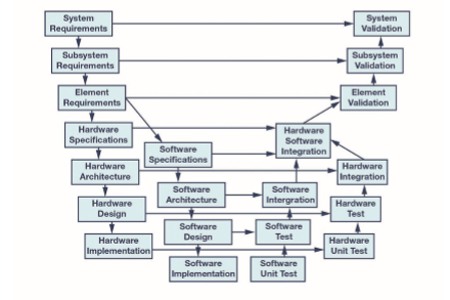

Ce type de défaillance est géré suivant un processus de développement rigoureux et en procédant à des examens indépendants des différents produits de travail. Le processus est souvent représenté sous la forme de modèles en V de complexité variable. La rigueur requise pour les examens et l’indépendance des examinateurs augmentent en fonction du niveau d’intégrité SIL requis. Dans certains cas, les erreurs systématiques peuvent être traitées au moyen de redondances diversifiées. En effet, il est peu probable que des systèmes diversifiés échouent de la même manière au même moment. Les diagnostics intégrés pour traiter les défaillances aléatoires peuvent également être utilisés pour détecter des défaillances systématiques.

Cette approche implique dans une large mesure l’ingénierie des systèmes et de bonnes pratiques d’ingénierie. L’expression utilisée dans certains documents est « état de l’art ». La documentation est vitale et il est presque aussi important de pouvoir démontrer que la sécurité a été atteinte que de l’atteindre.

L’Industrie 4.0est connu sous d’autres noms : Internet des objets industriels (IIoT), Made in China 2025, industry plus, usine intelligente, etc. Le « 4.0 » désigne la quatrième révolution industrielle, qui fait suite à la troisième révolution des années 1970 marquée par l’utilisation généralisée de l’électronique et de l’informatique dans l’automatisation.

Bien que l’Internet des objets industriels soit un sujet couramment abordé dans les articles, les conférences et les initiatives marketing, il lui manque encore la « killer » application qui garantira son adoption. Les plus probables sont la défaillance prédictive, les diagnostics adaptatifs et la maintenance prédictive.

Les systèmes cyberphysiques (CPS) constituent l’un des piliers du concept Industrie 4.0. Un système cyberphysique se compose de « machines, systèmes de stockage et installations de production connectés capables d’échanger des informations, de déclencher des actions et de se contrôler mutuellementen toute indépendance ». En d’autres termes, tout est intelligent, instrumenté et interconnecté. Cette définition a d’importantes implications pour la mise en réseau et la sécurité.

L’Industrie 4.0 s’articule autour des principes suivants :

![]() Interopérabilité, tout est lié

Interopérabilité, tout est lié

![]() Virtualisation, des modèles d’usines et de simulation sont disponibles

Virtualisation, des modèles d’usines et de simulation sont disponibles

![]() Décentralisation, intelligence locale

Décentralisation, intelligence locale

![]() Fonctionnement en temps réel, face au monde réel, réagissez en temps réel

Fonctionnement en temps réel, face au monde réel, réagissez en temps réel

![]() Place au service, des services sont disponibles sur Internet

Place au service, des services sont disponibles sur Internet

![]() Modularité, reconfigurable en fonction des besoins

Modularité, reconfigurable en fonction des besoins

Grâce à la fusion des données collectées par les capteurs et à l’utilisation d’outils analytiques, de nouvelles informations pertinentes seront disponibles, parmi lesquelles la maintenance préventive basée sur les diagnostics fournis par des instruments intelligents et l’analyse des données sur le cloud. La comparaison des données de vieillissement entre systèmes peut également permettre d’activer des éléments redondants afin d’accroître la productivité. La « santé » des machines sera une préoccupation majeure.

1. Mise en réseau

Les anciens systèmes avaient tendance à utiliser des îlots d’automatisation distincts, généralement au moyen de réseaux propriétaires. La connectivité analogique basée sur des circuits 4 mA à 20 mA était et demeure courante, et présente de nombreux avantages, dont une excellente compatibilité électromagnétique (CEM) et une portée pouvant atteindre 3 km, sans oublier une sécurité et une capacité de synchronisation intrinsèques. Seul inconvénient, la connectivité analogique n’est pas suffisamment flexible, ni assez rapide pour l’Industrie 4.0.

Avec l’Industrie 4.0, l’objectif est de connecter tous les objets et de leur permettre de converser avec leur environnement. Les termes utilisés pour décrire cette approche sont M2M (machine à machine) et P2M (processus à machine). La connectivité peut alors être mise à profit pour :

![]() Augmenter l’efficacité de la fabrication

Augmenter l’efficacité de la fabrication

![]() Augmenter la flexibilité de la fabrication

Augmenter la flexibilité de la fabrication

![]() Accroître les connaissances opérationnelles

Accroître les connaissances opérationnelles

![]() Réduire les coûts de production.

Réduire les coûts de production.

Si les solutions de connectivité basées sur le réseau Ethernet disposent de solides atouts pour répondre aux exigences énoncées précédemment, les exigences de sûreté et de sécurité de ce type de réseau doivent être prises en compte. Avec les nouveaux gains d’efficacité, de nouveaux services gagneront en rentabilité.

2. Sûreté

Avec l’essor des réseaux numériques, la sécurité devient une préoccupation de plus en plus courante. Parmi les cas récemment mis à l’honneur dans les médias ou au cinéma avec le film Zero Days, figurent les virus Stuxnet et Black Energy. Si le réseau s’étend au cloud, le piratage d’un fournisseur de services cloud risque de toucher de nombreuses usines, alors qu’auparavant, ces usines auraient été piratées individuellement. Cette économie d’échelle en fait un modèle nettement plus attrayant pour les hackers, certains experts allant même jusqu’à déclarer que l’abréviation IoT signifie « Internet of Threats » (et non of Things ).

Les exigences en matière de sûreté informatique ne peuvent généralement pas être appliquées aux réseaux industriels. La sûreté informatique couvre plusieurs comportements, au rang desquels des mises à jour logicielles fréquentes qui ne sont guère adaptées à des environnements peu friands de modifications logicielles en raison du risque d’interruption involontaire des opérations de production. Cette aversion au changement est encore plus forte lorsque la sûreté est liée au coût élevé de certification des systèmes de sécurité fonctionnelle et aux processus de gestion du changement qui en découlent. La norme internationale CEI 62443 répond à toutes les exigences de sécurité dans le domaine du contrôle industriel : la conception, la mise en œuvre et la sécurité des automates industriels et des systèmes de commande (IACS).

3. Robots et Cobots

Les robots ont longtemps été de grosses machines effrayantes enfermées dans des cages ! Bien moins effrayants, les robots collaboratifs (cobots pour collaborative robots ) prennent soin de ne blesser personne. Un cobot associe des capteurs et des logiciels, et fonctionne sans qu’il soit nécessaire de le tenir à l’écart de ses collègues humains. Dans un environnement industriel, les cobots se composeront par exemple d’un bras ou d’une paire de bras collaboratifs, comme la série UR5 proposée par Universal Robots ou le robot collaboratif à deux bras YuMi® d’ABB. Dans l’usine du futur, ces cobots assisteront les opérateurs humains, et sauront même si la personne avec laquelle ils travaillent est droitière ou gauchère.

Les véhicules sans conducteur (AGV, Automated Guided Vehicles ) peuvent être considérés comme des robots collaboratifs d’un genre particulier. Ils jouent un rôle essentiel dans l’Industrie 4.0 en déplaçant des produits et des matériaux dans un site de fabrication.

De nouveaux dangers liés à l’environnement dynamique surviennent et doivent être pris en compte. En ce qui concerne les cobots et les véhicules sans conducteur, les options sont les suivantes :

1) développer un système intrinsèquement sûr parce que les forces sont suffisamment faibles pour qu’aucun dommage sérieux ne puisse se produire ;

2) concevoir une solution fondée sur les normes de sécurité fonctionnelle correspondantes. Dans le cas des véhicules sans conducteur, il est possible d’éviter des collisions à l’aide de fonctions visuelles, de radar, de lasers ou de pistes intégrées au sol.

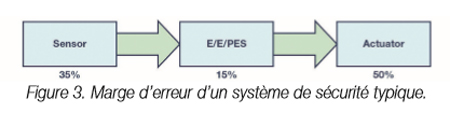

Comme nous l’avons vu plus haut, un système de sécurité fonctionnelle se compose généralement d’un capteur, d’un système logique et d’organes de sortie. Ces trois éléments sont combinés pour mettre en œuvre une fonction de sécurité, et c’est à l’ensemble de la fonction de sécurité que s’appliquent les exigences SIL, PFH, SFF et HFT. La communication entre ces sous-systèmes est donc liée à la sécurité. La norme CEI 61508 se réfère à la norme CEI 61784-3 ( Réseaux de communication industriels - Profils - partie III : bus de terrain de sécurité fonct i o n n e l l e ) et inclut des mesures visant à traiter les sources de défaillances aléatoires et systématiques.

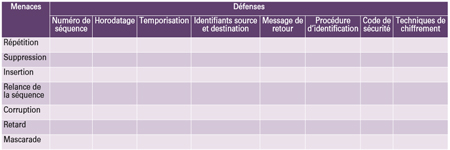

Le Tableau 1 présente un bilan d’erreurs couramment accepté pour l’attribution de la probabilité maximale autorisée de défaillances par heure (FPH). Affiné, ce modèle montre souvent en rouge 1 % du bilan associé à chacune des interfaces. Si la fonction de sécurité est SIL 3, le PFH maximum autorisé est 10-7/h ; par conséquent, l’allocation de 1 % aux interfaces est 10-9/h.

Les menaces qui doivent être prises en compte sont indiquées dans le Tableau 1 que l’on trouve dans les normes CEI 61784, EN 50159 et CEI 6228011.

Les dangers indiqués doivent être pris en charge par au moins une des défenses. Les normes CEI 61784-39 et CEI 62280-1/EN 5015912 fournissent des informations complémentaires sur les moyens de défense existants. Par exemple, la « corruption » peut être traitée en utilisant un contrôle de redondance cyclique (CRC) avec une distance de Hamming dépendant du taux d’erreur binaire (TEB) attendu, du niveau SIL requis et du nombre de bits transmis par heure.

Les exigences sont d’autant plus complexes dans les environnements industriels, qu’il est très intéressant de pouvoir échanger des données relatives à la sécurité ou non sur le même réseau.

La norme CEI 61508-2:2010 propose deux options. Selon l’option 1, dite du « canal blanc », l’ensemble du canal de communications est développé selon la norme CEI 61508. Avec l’option 2 et l’approche du « canal noir », aucune hypothèse n’est formulée quant aux performances du canal de communications ; la sécurité est alors traitée par une couche spéciale dans chaque appareil de sécurité. Cette couche de sécurité couvre les menaces représentées en figure 2 avec un ensemble de protections qui viennent s’ajouter aux défenses associées au standard de bus de terrain sous-jacent ; il s’agit, par exemple, de l’intégration d’un autre code CRC pour détecter la corruption au niveau des bits en complément du code CRC intégré au protocole de communications sous-jacent. L’approche « canal noir » est de loin la plus courante. À titre d’exemple, la couche de sécurité PROFIsafe vient s’ajouter aux services PROFIBUS® ou PROFINET®.

Il convient de noter que dans de nombreuses langues, il n’existe qu’un seul mot pour « sécurité » et « sûreté ». Or, dans le contexte industriel, ces deux termes couvrent différentes préoccupations qui sont parfois en conflit. Selon l’une des définitions, la sécurité ( safety ) empêche des dommages causés par des actions n o n i n t e n t i o n nelles, tandis que la sûreté ( security ) empêche des dommages causés par des actions intentionnelles . Les deux concepts incluent le fait que la sûreté et la sécurité doivent être prises en compte au niveau de l’architecture, car il est très difficile de les ajouter a posteriori . Mais les deux définitions entrent en conflit dans la mesure où la réaction typique de la sécurité à un événement inattendu est de mettre le système hors service — une caractéristique que les hackers peuvent exploiter en lançant des attaques par déni de service (DoS), contre lesquelles les fonctions de sûreté sont censées assurer une protection.

Les fonctions relatives à la sûreté incluent généralement des mots de passe d’authentification. Mais est-il vraiment judicieux de ralentir une fonction de sûreté pendant qu’un opérateur saisit son mot de passe ou interdire l’accès au responsable de la sécurité parce qu’un opérateur a saisi le mot de passe trois fois de façon erronée ?

Depuis 2010, la deuxième révision de la norme CEI 61508 ne contient pratiquement aucune exigence en matière de sûreté. Elle stipule que la sûreté doit être prise en compte et renvoie pour référence à la norme CEI 62443 alors inédite. De plus, des normes spécifiques sont en cours de rédaction pour traiter de la relation entre la sécurité fonctionnelle et la sûreté de fonctionnement dans les domaines des machines industrielles et du nucléaire.

À l’image des niveaux SIL de la norme CEI 61508, la norme CEI 62443 définit des « niveaux de sûreté » SL ( S e c u r i t y L e v e l s ) progressifs de 1 à 4 : un système conforme SL 1 peut être sûr face à un utilisateur lambda, tandis qu’un système conforme SL 4 sera sûr contre des tentatives de piratage émanant de groupes financés par des états. Il n’existe toutefois aucune correspondance directe entre SIL et SL.

La norme CEI 62443 identifie sept exigences fondamentales FR ( Fundamental Requirements ) intégrées dans la norme CEI 62443-4, indiquant ce que chaque exigence fondamentale doit afficher pour atteindre un niveau SL donné. Ces sept exigences FR sont les suivantes :

![]() Identification et contrôle d’authentification (IAC)

Identification et contrôle d’authentification (IAC)

![]() Contrôle utilisé (UC)

Contrôle utilisé (UC)

![]() Intégrité du système (SI)

Intégrité du système (SI)

![]() Confidentialité des données (DC)

Confidentialité des données (DC)

![]() Flux de données restreint (RDF)

Flux de données restreint (RDF)

![]() Réponse en temps opportun aux événements (TRE)

Réponse en temps opportun aux événements (TRE)

![]() Disponibilité des ressources (RA)

Disponibilité des ressources (RA)

Le niveau SL 1 peut être représenté comme un vecteur de sûreté (1, 1, 1, 1, 1, 1, 1), où chaque élément du vecteur correspond à l’une des sept exigences FR. Dans la mesure où il correspond à des attaques ordinaires, le niveau SL 1 semble être le minimum requis pour une application de sécurité où une mauvaise utilisation prévisible doit être envisagée.13On peut affirmer qu’un vecteur approprié pour les applications relatives à la sécurité avec un SIL > 1 sera (N1, N2, N3, 1, 1, 1, N6, 1)13 où il est admis que la confidentialité des données, le flux de données restreint et la disponibilité représentent des préoccupations mineures dans les applications de sécurité fonctionnelle industrielle. Cependant, il n’existe pas de corrélation claire entre les valeurs de N1, N2, N3 et N6 selon que le niveau SIL est 2, 3 ou 4. Il convient de ne pas oublier que même si les systèmes de sûreté ne sont pas tous associés à des prescriptions de sécurité fonctionnelle, la sûreté doit être prise en compte pour tous les systèmes relatifs à la sécurité.

La norme ISO 1021814couvre les prescriptions de sécurité pour les robots industriels, ainsi que les robots collaboratifs. Elle couvre l’arrêt de sécurité, le guidage, la vitesse et de la distance de séparation, ainsi que la limitation de la puissance et de la force. Selon les exigences de la sous-section 5.4.2 de la norme ISO 10218-1:2011, les parties du système de commande importantes pour la sécurité doivent être conçues conformément au niveau de performances « PL = D catégorie 3 » (norme ISO 13849-1:2006) ou SIL 2 avec une tolérance aux pannes de matériel (HFT) de 1, telle que décrite dans la norme CEI 62061:2005. Concrètement, au moins un système de sécurité double canal avec une couverture de diagnostic (DC) d’au moins 60 % pour chaque canal. Concernant les exigences logicielles, ces deux normes (ISO 13849 et CEI 62061) sont encadrées par la norme CEI 61508-3.

Les véhicules sans conducteur (AGV) ne sont pas pris en charge de façon suffisante par la norme ISO 10218. Si les véhicules automobiles sans conducteur sont traités par la norme automobile ISO 26262, le secteur industriel représente un cas particulier pour le secteur automobile dans la mesure où son champ d’application est beaucoup plus restreint. Le périmètre de la Directive machines inclut les AGV. En l’absence d’une norme spécifique, les exigences de la norme générique CEI 61508 sont applicables.

Si le protocole Ethernet devrait être utilisé pour connecter les robots fixes, les véhicules sans conducteur seront reliés en mode sans fil, ce qui imposera des exigences supplémentaires en matière de sûreté et de sécurité.

Les exigences détaillées relatives à l’implémentation de logiciels de haute qualité sont similaires, qu’il s’agisse de sécurité ou de sûreté. Par exemple, une erreur logicielle commise par un programmeur peut entraîner une défaillance au niveau système si les circonstances sont réunies pour que ladite erreur soit activée. Il est difficile de juger de la probabilité d’événements de ce type, et certaines normes de sécurité fonctionnelle stipulent qu’elle soit considérée comme étant égale à 100 %15. Cependant, s’il semble raisonnable d’affirmer qu’un programme exempt d’erreur à 99,99 % ne causera en principe aucun problème de sécurité. Un hacker mettra tout en œuvre pour s’assurer que le 0,01 % restant existe bel et bien. C’est pourquoi l’élimination des erreurs systématiques est aussi importante pour la sûreté que pour la sécurité de fonctionnement. Il est cependant vrai qu’un logiciel relatif à la sécurité parfait à 100 % peut rencontrer d’importants problèmes de sécurité.

Par le passé, l’utilisation de logiciels n’était pas autorisée dans les systèmes de sécurité. En effet, ils étaient jugés intrinsèquement impossibles à tester en raison du grand nombre d’états qui les caractérisent. Les nouvelles normes affichent un modèle de cycle de vie qui, s’il est observé, permet d’exiger la prise en compte de la sécurité, dans la mesure où les techniques préconisées dans ces normes ont démontré par le passé qu’elles produisaient des systèmes sûrs. Les logiciels sont intrinsèquement attrayants, car ils permettent de transformer une machine polyvalente en une machine dédiée. Or, cette flexibilité constitue également une faiblesse.

Des documents tels que le programme de certification ESDA-31216 ( Embedded Device Security Assuranc e ) montrent que de nombreuses techniques issues de la norme CEI 61508 peuvent être utilisées pour répondre aux exigences de sécurité industrielle. Le suivi d’un tel processus laisse une trace écrite des travaux qui peuvent être utilisés pour démontrer que le niveau de sécurité requis a été atteint. Parmi ces techniques, citons les revues de conception, l’établissement d’une norme de codage, la planification de l’utilisation des outils, la vérification au niveau unitaire, la traçabilité des prescriptions, un processus de vérification indépendant et des évaluations. Bien que les logiciels ne soient pas concernés par le phénomène d’usure, les matériels sur lesquels ils fonctionnent peuvent connaître un dysfonctionnement que le logiciel devra gérer. Dans le cas des machines et des robots, l’utilisation d’architectures redondantes de type Cat 3 ou Cat 4 (norme ISO 13849) limite la nécessité de déployer des diagnostics au niveau des circuits intégrés, tout en impliquant le recours à des logiciels variés.

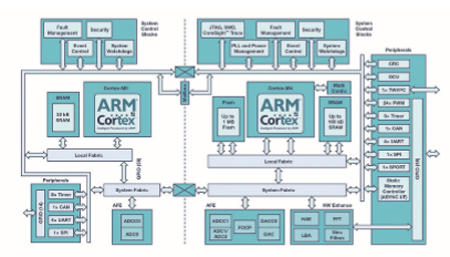

Les circuits intégrés occupent une place essentielle dans les systèmes intelligents. Ils permettent de suivre chaque article stocké dans un conteneur et non le conteneur luimême, de suivre la position des bras d’un robot et non l’ensemble du robot, de surveiller l’état de santé de machine, ainsi que de traiter les données, de sorte que ce qui est transmis vers le cloud constitue des informations davantage que des données brutes. En outre, les nouveaux circuits intégrés de commande de moteur contribuent à augmenter l’efficacité du moteur et à prolonger la durée de vie de la batterie.

Les circuits intégrés représentent le cerveau, surtout au niveau des « nœuds » où l’intelligence doit être compacte et économe en énergie. Ils fournissent également la technologie de capteurs avec, par exemple, les techniques de radar, laser, magnétique, caméra ou ultrasons. Avec de nouvelles technologies telles que la magnétorésistance anisotrope (AMR), les capteurs peuvent déterminer la vitesse et la position sans utiliser de composants mécaniques externes. Les circuits intégrés mettent en œuvre à la fois l’interface physique et les couches de contrôle d’accès aux médias (MAC) dans les réseaux. Avec les communications sans fil, cette implémentation peut se faire sur un circuit intégré.

De même, les circuits intégrés peuvent prendre en charge la sécurité avec des fonctions physiquement inclonables (PUF), des accélérateurs de chiffrement et autres mécanismes de détection de falsifications. Compte tenu du niveau d’intégration possible, des prescriptions, jusqu’alors applicables au niveau système, concernent aujourd’hui les circuits intégrés.

Cependant, les circuits intégrés sont actuellement très peu présents dans les normes industrielles dédiées à la sécurité fonctionnelle, et moins encore dans les normes de sûreté. Pour le secteur automobile, le projet de norme ISO 26262-11 prévu pour 2018 est une excellente ressource qui sera en grande partie applicable aux circuits intégrés également destinés à des applications industrielles. La révision 2 de la norme CEI 61508 présente le modèle de cycle de vie d’un circuit intégré pour applications spécifiques (ASIC) qui est quasi-identique à celui d’un logiciel. En fait, il est intéressant de savoir si un code HDL tel que Verilog est un logiciel ou la simple représentation d’un matériel. L’annexe E de la norme CEI 61508-2:2010 aborde la nécessité d’une redondance sur puce lorsqu’un unique circuit intégré en silicium est utilisé en se limitant aux circuits numériques et à la question de la duplication, mais sans couvrir les différentes possibilités de redondance ni les circuits analogiques et à signaux mixtes. L’annexe F (informative) de la norme CEI 61508-2:2010 est en revanche extrêmement utile : en effet, elle fournit une liste de mesures à suivre pendant le développement des circuits intégrés afin d’éviter d’introduire des erreurs systématiques. Les prescriptions sont données pour chaque niveau SIL mais, une fois de plus, en se limitant aux circuits numériques sans référence particulière aux circuits intégrés analogiques ou à signaux mixtes.

Le haut niveau d’intégration qu’offrent les circuits intégrés peut avoir des effets à la fois positifs et négatifs. Les transistors individuels que l’on trouve sur un circuit intégré sont extrêmement fiables par rapport à des composants individuels, les broches représentant souvent la partie la plus fragile. Par exemple, si la norme Siemens SN 29500 est utilisée pour prévoir un niveau de fiabilité, un circuit intégré comprenant 500 000 transistors aura un score FIT de 70. Ce score passera uniquement à 80 si le nombre de transistors est multiplié par 10, pour atteindre 5 millions. A contrario , si deux circuits intégrés comptant chacun 500 000 transistors sont utilisés, le score FIT sera de 70 pour chacun, soit un total de 140. Les économies FIT (80 au lieu de 140) interviennent avant même les économies obtenues au niveau des cartes électroniques, du nombre de pistes sur les cartes électroniques et de circuits passifs externes. De plus, les antennes sur puce sont nettement plus compactes que sur un circuit imprimé, ce qui réduit les problèmes d’interférences électromagnétiques (EMI).

En revanche, avec un circuit intégré complexe, il peut être difficile de déterminer les modes de défaillance. La simplicité est la meilleure amie de la sécurité, et il est probable que deux microcontrôleurs conditionnés séparément seront considérés comme plus simples qu’un circuit intégré contenant deux microcontrôleurs. L’annexe E de la norme CEI 61508-2:2010 fournit quelques indications. Cependant, en recherchant une indépendance suffisante et avec la plupart des normes de sécurité, une valeur b inférieure à 10 % est considérée comme très bonne.

Les fabricants de circuits intégrés peuvent aider les fournisseurs de solutions de sûreté et de sécurité en leur vendant des composants certifiés, des manuels de sûreté ou des fiches techniques rédigés pour les pièces fournies, ainsi que des accélérateurs matériels sur puce, des outils de diagnostics sur puce et extérieurs hors puce, ou des outils permettant de séparer les logiciels critiques et non critiques (à la fois en matière de sûreté et de sécurité). Ces caractéristiques de sûreté et de sécurité doivent être conçues dès le départ. Toute tentative visant à ajouter des fonctions de sûreté et de sécurité une fois le circuit intégré conçu entraînera une augmentation de la complexité du système et de la nomenclature.

Plusieurs options permettent de développer des circuits intégrés qui seront utilisés dans des systèmes fonctionnellement sûrs. La norme n’exige aucunement d’utiliser exclusivement des circuits intégrés conformes, mais invite les concepteurs de modules ou de systèmes à s’assurer que les circuits intégrés choisis sont adaptés à leur système. La possibilité d’utiliser un manuel de sécurité évalué par un organisme indépendant apporte une réponse satisfaisante, mais ce n’est pas la seule option.

En voici quelques autres :

![]() Développer le circuit intégré conformément à la norme CEI 61508 avec une évaluation externe et un manuel de sécurité

Développer le circuit intégré conformément à la norme CEI 61508 avec une évaluation externe et un manuel de sécurité

![]() Développer le circuit intégré conformément à la norme CEI 61508 sans évaluation externe, mais avec un manuel de sécurité

Développer le circuit intégré conformément à la norme CEI 61508 sans évaluation externe, mais avec un manuel de sécurité

![]() Développer le circuit intégré selon le processus de normalisation adopté par les fabricants de semiconducteurs, mais en publiant une fiche de données de sécurité

Développer le circuit intégré selon le processus de normalisation adopté par les fabricants de semiconducteurs, mais en publiant une fiche de données de sécurité

![]() Développer le circuit intégré selon le processus de normalisation adopté par les fabricants de semiconducteurs.

Développer le circuit intégré selon le processus de normalisation adopté par les fabricants de semiconducteurs.

Nota : en ce qui concerne les pièces non développées conformément à la norme CEI 61508, il est possible de désigner le manuel de sécurité sous l’appellation « fiche de données de sécurité » ou autre afin d’éviter toute confusion. Dans les deux cas, le contenu et le format seront similaires.

L’option 1, la plus onéreuse pour les fabricants de semiconducteurs, présente potentiellement le plus d’avantages pour les concepteurs de modules ou de systèmes.

L’utilisation d’un tel composant lorsque l’application présentée dans le concept de sécurité des circuits intégrés correspond à celle du système permet de réduire le risque de rencontrer des problèmes en cas d’évaluation externe du module ou du système. L’effort de conception supplémentaire pour passer à une fonction de sécurité SIL 2 est de l’ordre de 20 %, voire davantage. Il serait probablement plus élevé, si les fabricants de semiconducteurs n’intégraient pas déjà en amont un processus de développement rigoureux, même sans sécurité fonctionnelle.

L’option 2 permet d’éviter les coûts associés à une évaluation externe, l’impact étant par ailleurs identique. Cette option peut convenir lorsque les clients prévoient de toute façon de faire certifier leur module/système par un organisme externe, et que le circuit intégré constitue un élément important de ce système.

L’option 3 est la mieux adaptée aux circuits intégrés déjà disponibles et dont la fiche de données de sécurité peut permettre au concepteur du module ou du système d’accéder à des informations supplémentaires qu’il utilisera pour assurer la conception de sécurité aux niveaux supérieurs. Ces informations sont les suivantes : détails relatifs au processus de développement effectivement utilisé ; données FIT du circuit intégré ; données détaillées relatives aux diagnostics ; et preuve de la certification ISO 9001 pour les sites de fabrication.

Toutefois, l’option 4 demeure la plus couramment employée pour développer des circuits intégrés. L’utilisation de tels composants pour développer des modules ou des systèmes de sécurité nécessitera des composants et des dépenses supplémentaires pour la conception du module/système, dans la mesure où les composants ne présenteront pas de diagnostics suffisants nécessitant une architecture à deux canaux par rapport aux architectures monocanal. En outre, les intervalles d’essais de diagnostic avec de tels composants seront généralement insuffisants et la disponibilité moins élevée, étant donné qu’il ne sera pas possible d’identifier les éléments défaillants, ce qui peut avoir un impact sur la disponibilité. Sans fiche de données de sécurité, le concepteur du module/système devra également émettre des hypothèses prudentes en traitant le circuit intégré comme une « boîte noire », ce qui peut minorer les valeurs de fiabilité pouvant être avancées. Pour simplifier la mise en œuvre des fonctions de sécurité fonctionnelle, les fabricants de circuits intégrés ont la possibilité d’élaborer leur propre interprétation de la norme CEI 61508. Analog Devices a rédigé une spécification interne, ADI61508, qui représente une interprétation de la norme CEI 61508 relative au développement de circuits intégrés. Les sept sous-sections de la norme CEI 61508 sont ensuite interprétées dans un seul document, en omettant les parties de la norme CEI 61508 qui ne concernent pas les circuits intégrés, et en adaptant les parties restantes aux circuits intégrés.

Quelles que soient les normes applicables au niveau du système, les circuits intégrés sont développés selon la norme CEI 61508, à l’exception du secteur l’automobile où la norme ISO 26262 peut être utilisée pour les circuits intégrés et les logiciels utilisés.

Le secteur industriel de manière générale et le l’Industrie 4.0 en particulier sont correctement couverts par diverses normes de sécurité fonctionnelle dérivées de la norme CEI 61508. Ces normes encadrent notamment les logiciels, le matériel, la mise en réseau, la sécurité et la robotique. Cependant, les informations sont actuellement dispersées dans plusieurs normes, et le concept Industrie 4.0 possède plusieurs caractéristiques uniques inhérentes aux changements constants nécessaires compte tenu de la flexibilité qu’impose l’industrie du futur. Il se peut qu’une norme unique soit nécessaire pour simplifier la conformité en utilisant une interprétation des normes de sécurité élémentaires que requiert l’Industrie 4.0. Elle pourrait l’appeler « Sécurité 4.0 » ( Safety 4.0 ) ou « Sécurité intelligente » ( Smart Safety ) ! De même, la norme CEI 61508 doit comprendre davantage d’informations concernant les circuits intégrés afin de démontrer qu’un niveau de sécurité suffisant peut être atteint. À l’avenir, il sera intéressant de voir quelles opportunités pourront être saisies et quels défis devront être relevés avant que le concept Industrie 4.0 devienne une réalité et soit couronné de succès.

La sécurité fonctionnelle peut apporter beaucoup au concept Industrie 4.0, non seulement parce que la sécurité est un élément essentiel de l’usine du futur, mais également parce qu’elle dispose des techniques nécessaires pour améliorer la fiabilité, les diagnostics, la résilience et la redondance.