Le monde de la production évolue sans cesse, avec notamment la mise en réseau qui accompagne le développement des communications entre les différents services des entreprises, voire au-delà de leurs quatre murs. On enregistre ainsi un échange incessant de données aussi nombreuses que diversifiées entre d’innombrables intervenants, hommes ou machines. Mais alors que seules les machines étaient jusqu’à présent reliées entre elles, l’avenir sera placé sous le signe de l’omniprésence des interconnexions, que ce soit au niveau des composants capteurs ou actionneurs ou des machines et des systèmes complets. Tous les acteurs de la production seront connectés grâce au processus de numérisation induit par l’Industrie 4.0, alias l’Internet des objets industriels (IIoT). Les réseaux Ethernet et Ethernet Industriel s’imposent de façon croissante comme des standards de communications incontournables grâce à leurs avantages décisifs par rapport aux bus de terrain historiques, tant sur le plan du débit de transmission que de la fiabilité. De plus, l’Ethernet industriel permet de réunir l’ensemble des technologies de communications utilisées au sein d’un réseau du capteur au cloud sous un standard unique. L’Ethernet industriel enrichit l’Ethernet classique avec des fonctions temps réel et du déterminisme. C’est le cas par exemple de la technologie TSN (Time Sensitive Networking), un ensemble de normes actuellement développées dans le cadre du groupe de normalisation IEEE 802 (Time Sensitive Networking Task Group) et qui définissent des mécanismes de transmission de données permettant d’atteindre le temps de latence le plus faible possible ou une disponibilité élevée. La base de ces réseaux TSN est toutefois constituée d’innombrables capteurs, appareils et systèmes de plus en plus bardés d’intelligence artificielle, et qui demain seront en mesure de prendre des décisions par eux-mêmes. Ces systèmes autonomes et l’augmentation du volume de données qu’ils génèrent soulèvent des défis de taille pour les fabricants de systèmes d’automatisation, notamment dans les domaines des technologies de l’information et de la cybersécurité. À l’avenir, des ensembles de machines jusqu’alors bien cloisonnés devront s’ouvrir pour pouvoir communiquer avec le monde extérieur. Par rapport à la sécurité des processus ou à la disponibilité opérationnelle, les exigences en matière de cybersécurité sont nettement supérieures, avec notamment une nette interdépendance de ces domaines. Cette raison ne suffit pas à expliquer l’importance accrue de la cybersécurité.

Le monde de la production évolue sans cesse, avec notamment la mise en réseau qui accompagne le développement des communications entre les différents services des entreprises, voire au-delà de leurs quatre murs. On enregistre ainsi un échange incessant de données aussi nombreuses que diversifiées entre d’innombrables intervenants, hommes ou machines. Mais alors que seules les machines étaient jusqu’à présent reliées entre elles, l’avenir sera placé sous le signe de l’omniprésence des interconnexions, que ce soit au niveau des composants capteurs ou actionneurs ou des machines et des systèmes complets. Tous les acteurs de la production seront connectés grâce au processus de numérisation induit par l’Industrie 4.0, alias l’Internet des objets industriels (IIoT). Les réseaux Ethernet et Ethernet Industriel s’imposent de façon croissante comme des standards de communications incontournables grâce à leurs avantages décisifs par rapport aux bus de terrain historiques, tant sur le plan du débit de transmission que de la fiabilité. De plus, l’Ethernet industriel permet de réunir l’ensemble des technologies de communications utilisées au sein d’un réseau du capteur au cloud sous un standard unique. L’Ethernet industriel enrichit l’Ethernet classique avec des fonctions temps réel et du déterminisme. C’est le cas par exemple de la technologie TSN (Time Sensitive Networking), un ensemble de normes actuellement développées dans le cadre du groupe de normalisation IEEE 802 (Time Sensitive Networking Task Group) et qui définissent des mécanismes de transmission de données permettant d’atteindre le temps de latence le plus faible possible ou une disponibilité élevée. La base de ces réseaux TSN est toutefois constituée d’innombrables capteurs, appareils et systèmes de plus en plus bardés d’intelligence artificielle, et qui demain seront en mesure de prendre des décisions par eux-mêmes. Ces systèmes autonomes et l’augmentation du volume de données qu’ils génèrent soulèvent des défis de taille pour les fabricants de systèmes d’automatisation, notamment dans les domaines des technologies de l’information et de la cybersécurité. À l’avenir, des ensembles de machines jusqu’alors bien cloisonnés devront s’ouvrir pour pouvoir communiquer avec le monde extérieur. Par rapport à la sécurité des processus ou à la disponibilité opérationnelle, les exigences en matière de cybersécurité sont nettement supérieures, avec notamment une nette interdépendance de ces domaines. Cette raison ne suffit pas à expliquer l’importance accrue de la cybersécurité.

La cybersécurité est une question complexe en raison des objectifs de protection liés à la confidentialité, à l’intégrité et à la disponibilité : la confidentialité implique l’impossibilité d’extraire des informations sans autorisation. L’intégrité couvre à la fois l’exactitude des données (intégrité des données) et le bon fonctionnement des systèmes (intégrité du système). Enfin, la disponibilité désigne le degré de fonctionnalité d’un système informatique, c’est-à-dire sa capacité à être utilisé à un instant « t », ainsi que le bon fonctionnement du traitement des données. D’autres objectifs de protection, tels que les processus d’authentification et d’autorisation, permettent de définir clairement l’identité des utilisateurs et leurs droits d’accès à la source sécurisée des données. Le concept d’engagement (non-répudiation) garantit que les participants ne rejettent pas les messages dont ils sont destinataires.

La cybersécurité se trouve donc confrontée à un problème en constante mutation et qui perdure tout au long du cycle de vie des appareils, des systèmes et des réseaux. Face à la découverte permanente de nouvelles vulnérabilités et à l’imagination sans borne des pirates, il est nécessaire de mettre les appareils et les systèmes à jour sans relâche et d’éliminer les failles identifiées. Les systèmes doivent par conséquent être capables, par conception, d’autoriser la mise à jour sécurisée de leurs fonctions importantes afin de bénéficier d’une protection à tout instant. Cependant, il est très difficile pour les constructeurs automobiles et les développeurs de tels systèmes de répondre à des exigences de sécurité qui évoluent chaque jour. Il s’agit en effet d’un sujet très vaste qui dépasse souvent le périmètre de leurs attributions. Dans cette optique, il peut s’avérer judicieux, en amont de la phase de développement, de collaborer avec des experts compétents en IT et en sécurité. Sinon, il existe un risque réel que les vulnérabilités non détectées portent aux entreprises un préjudice nettement supérieur aux avantages apportés par de nouveaux produits et technologies. Un coup fatal peut être porté à leurs activités.

La cybersécurité a longtemps été considérée comme un problème d’informatique qui nécessitait la mise en oeuvre de systèmes d’exploitation, de protocoles réseau et applicatifs, de pare-feu et autres solutions de prévention des intrusions qui bénéficiaient d’un haut niveau de sécurité. Cependant, dans le sillage de la transformation numérique, les machines du futur devront être aussi intelligentes et autonomes que possible, ce qui induira davantage de fonctionnalités et de connectivité, mais également un accroissement du volume de données produites. Résultat : l’évaluation des risques à l’échelle des systèmes revêt, elle aussi, une importance croissante. Certains systèmes qui n’exigeaient jusqu’alors aucune sécurité ou protection particulière s’avèrent aujourd’hui extrêmement vulnérables face à des attaques qui peuvent les paralyser. Pour leurs fabricants, il est indispensable de vérifier et d’évaluer soigneusement les risques potentiels avant, bien sûr, de prendre les mesures de protection nécessaires.

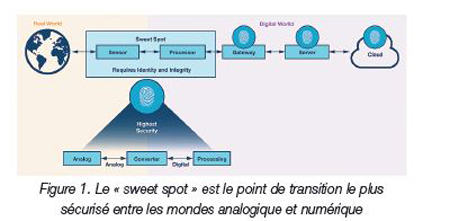

La mise en oeuvre de fonctions de sécurité appropriées doit avoir lieu le plus tôt possible de préférence dès le début de la chaîne de signal du système, c’est-à-dire au point de transition entre le monde réel, physique, et le monde numérique. Ce point, également appelé « point d’équilibre » ou sweet spot, semble être le plus intéressant au sein de la chaîne du signal. Il s’agit généralement d’un capteur ou d’un actionneur. Ici, le codage de données fiables est relativement peu complexe, ce qui augmente également la confiance accordée aux décisions prises sur la base de ces données. Toutefois, comme le montre la Figure 1, ce sweet spot requiert un degré élevé d’identité matérielle et d’intégrité des données pour maximiser la sécurité des données et donc la confiance qu’accordent les systèmes d’exploitation aux données sécurisées. La mise en oeuvre des identités et de l’intégrité qui existent déjà au niveau matériel c’est-à-dire les fonctions de protection déjà intégrées au silicium représente l’approche la plus prometteuse pour assurer la sécurité des données. C’est ici que commence ce que l’on appelle la « racine de confiance ».

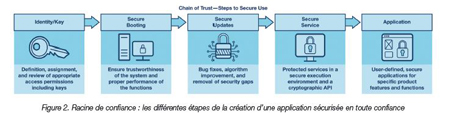

L’expression « racine de confiance » désigne un ensemble de fonctions de sécurité connexes qui contrôlent le processus de cryptographie au sein des appareils et constitue une unité de calcul largement indépendante. Dans ce cas, l’émission sécurisée de données est généralement générée en contrôlant les éléments matériels et logiciels au fil d’étapes successives. Comme le montre la Figure 2, l’enchaînement de ces différentes étapes garantit que la transmission des données se déroule comme souhaité et sans dommage. On supposera alors que l’application est correctement protégée.

Pour sécuriser une application, la rendre non vulnérable et digne de confiance, il convient tout d’abord d’utiliser votre propre identité ou votre propre clé. Dans ce cas, les autorisations d’accès accordées aux appareils ou aux personnes sont attribuées et contrôlées. Et bien qu’elles soient établies, les identités et les clés demeurent l’élément le plus critique de cette première étape de la racine de confiance : en effet, le niveau de sécurité d’un dispositif est équivalent au degré de protection de la clé. C’est pourquoi il est nécessaire de mettre en oeuvre des fonctions de protection supplémentaires qui assureront le stockage sécurisé de la clé et son transfert au bon destinataire.

Pour protéger les fonctions des périphériques contre tout accès non autorisé, un processus de démarrage sécurisé doit être mis en place lors du lancement. L’authentification et le déchiffrement ultérieur des logiciels garantissent que les appareils sont protégés contre les attaques et les manipulations. Sans démarrage sécurisé, il est relativement facile pour un attaquant potentiel de pénétrer dans un système, de le manipuler et d’y exécuter des codes malveillants.

Les mises à jour de sécurité constituent une étape importante face à un environnement applicatif qui évolue sans cesse et face à l’émergence permanente de failles de sécurité. Dès que de nouvelles failles matérielles ou logicielles sont découvertes, il convient d’y remédier dans les plus brefs délais en mettant à jour les appareils, avant que de graves dommages puissent leur être infligés par des attaques. Des mises à jour de sécurité permettent également de corriger des erreurs identifiées dans un produit ou de l’améliorer.

Afin de créer un environnement sécurisé pour l’exécution de toutes les fonctions, des services sécurisés supplémentaires, tels qu’une interface de programmation cryptographique (API), sont nécessaires. Cet environnement doit également être doté de fonctions de protection telles que le cryptage, l’authentification et l’intégrité. Ces différentes fonctions de sécurité doivent résider dans un environnement d’exécution protégé et séparé des applications proprement dites afin d’éviter qu’une erreur de codage endommage l’équipement.

Depuis quelque temps, des fabricants de circuits intégrés comme Analog Devices Inc. (ADI), l’un des principaux fournisseurs de produits conçus pour répondre aux exigences futures de l’Internet des objets industriels (IIoT) et de l’industrie 4.0, s’intéressent de près à la cybersécurité. Face à des attentes croissantes en matière de sécurité, Analog Devices met tout en oeuvre pour incorporer le concept de « racine de confiance » dans ses produits et ses projets. L’objectif est d’offrir aux secteurs et aux industries concernés des produits résistants aux attaques et d’assurer aux clients un niveau de confiance maximum tout en élevant de façon significative la valeur de leurs applications. Il s’agit, en premier lieu, d’introduire des fonctions sécurisées dès qu’il existe une connexion à un réseau. Sont particulièrement concernés les semiconducteurs destinés au secteur des communications, et notamment les composants pour l’Ethernet industriel et le TSN (Time Sensitive Networking). De même, la sécurité est incontournable dès qu’un système intégré est monté sur une puce, c’est-à-dire lorsqu’un microprocesseur pilote les fonctionnalités essentielles. La coopération précoce avec des clients qui sont peutêtre déjà entrés dans la phase de définition de leurs projets représente un facteur décisif pour les fabricants. Cette collaboration permet en effet d’intégrer les exigences de sécurité les plus élémentaires dans les projets, et ainsi de protéger l’ensemble de la chaîne du signal. Ainsi, les identités peuvent être intégrées d’emblée au niveau physique, c’est-à-dire directement dans au sein du noeud de capteur et de la chaîne du signal, ce qui augmente la confiance accordée à la sécurité des données échangées. C’est notamment pour cette raison qu’Analog Devices a souhaité étendre son expertise en cybersécurité avec l’acquisition de la division Cyber Security Solutions (CSS) de Sypris Electronics. Ce rachat a donné naissance à une entité spécialisée dans les technologies de cybersécurité hautement sécurisées et la fourniture de services de sécurité. Cela permettra à Analog Devices de proposer des solutions de sécurité intégrées au niveau système qui soient à la fois flexibles et fiables. Conjuguant les fonctions de génération/gestion des clés de sécurité, de démarrage sécurisé, de mise à jour de sécurité, d’accès sécurisé à la mémoire et de débogage sécurisé, les solutions développées par la division Cyber Security Solutions (CSS) dépassent le cadre des technologies de cryptographie traditionnelles : elles les remplacent sous une forme entièrement intégrée et permettront de réaliser sans difficulté des plateformes matérielles hautement sécurisées, avec à la clé une hausse sensible de la valeur des produits commercialisés.

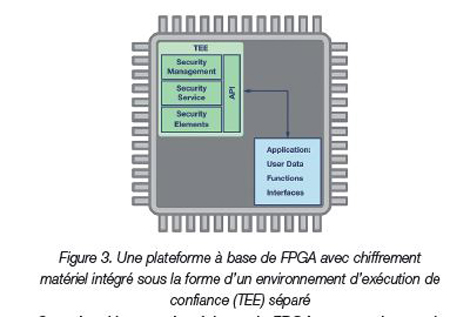

La technologie de cybersécurité de CSS, ou plutôt l’ensemble des fonctions de sécurité qu’elle inclut sont généralement implémentées sur un sous-système distinct piloté par un FPGA, qui fonctionne parallèlement aux fonctions applicatives de la puce. Cet environnement d’exécution fiabilisé (TEE : Trusted Execution Environment) est représenté en Figure 3.

Cette implémentation à base de FPGA permet de procéder facilement à la mise à jour logicielle des appareils de terrain, éliminant ainsi toute vulnérabilité potentielle des produits et moyennant peu d’effort.

Contrairement aux technologies de chiffrement logiciel, cette solution matérielle utilise un processeur dédié pour calculer les algorithmes de chiffrement et le stockage dédié utilisé pour héberger les clés de sécurité. La mémoire dédiée est uniquement accessible par l’intermédiaire du processeur dédié. L’utilisation de ces composants permet d’isoler l’environnement TEE et les opérations sensibles du reste du système, ce qui accélère l’exécution des fonctions de chiffrement tout en réduisant significativement la surface d’attaque potentielle. Cette solution empêche tout accès non autorisé aux autres composants du circuit, l’accès à la fonction de chiffrement s’effectuant via l’interface API, ce qui garantit un très haut degré de sécurité.

La cybersécurité et la protection de systèmes industriels contre d’éventuelles attaques représentent des enjeux clés de la transformation numérique, tout particulièrement dans le secteur de l’automatisation. En l’absence de réglementations et, surtout, de connaissances en matière de cybersécurité, de nombreuses entreprises ne savent pas comment aborder ce problème majeur. L’évaluation de risques (acceptables) pour leurs processus est un point de départ capital. Mais comment faire pour que la cybersécurité soit davantage ancrée dans les entreprises et leurs produits ? Les entreprises de production dépendent avant tout du soutien apporté par des experts et de leur savoir-faire.

Analog Devices se penche sur cette problématique depuis plusieurs années, avec pour objectif de développer un portefeuille de composants sécurisés qui facilite l’introduction de solutions de sécurité et la création d’un environnement de confiance propice au déploiement de l’Industrie 4.0 et de l’Internet des objets industriels (IIoT). Cette démarche porte notamment sur la création de solutions matérielles clés en main qui aident les clients à intégrer plus facilement la sécurité des données dans leurs produits. Apportant de nombreux avantages par rapport aux technologies de chiffrement par logiciel, les fabricants de semiconducteurs se concentrent de plus en plus sur les techniques de chiffrement matérielles pour supporter les solutions technologiques de pointe et les protéger contre toutes sortes d’attaques. Les applications les plus sensibles où la sécurité et la fiabilité jouent un rôle critique, comme dans les marchés de l’automatisation industrielle, de l’automobile, de l’énergie et des infrastructures critiques, pourront ainsi bénéficier d’un niveau de sécurité maximum.