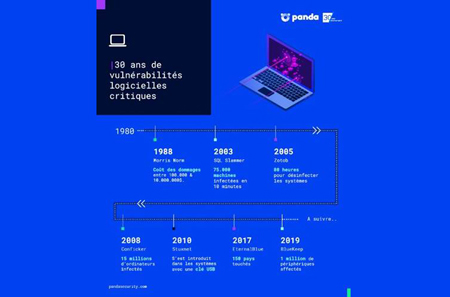

Au cours des 30 années qui se sont écoulées depuis la création de Panda Security, nous avons tout vu, des virus informatiques transmis par les disquettes, les pièces jointes malveillantes, les chevaux de Troie et rançongiciels, au piratage en direct et aux menaces sans fichiers. En fait, l’évolution et le changement peuvent, paradoxalement, être considérés comme les seules constantes de la cybercriminalité. Il y a cependant un élément que beaucoup des cyber-incidents les plus notoires de ces 30 dernières années ont en commun : les vulnérabilités.

Au cours des 30 années qui se sont écoulées depuis la création de Panda Security, nous avons tout vu, des virus informatiques transmis par les disquettes, les pièces jointes malveillantes, les chevaux de Troie et rançongiciels, au piratage en direct et aux menaces sans fichiers. En fait, l’évolution et le changement peuvent, paradoxalement, être considérés comme les seules constantes de la cybercriminalité. Il y a cependant un élément que beaucoup des cyber-incidents les plus notoires de ces 30 dernières années ont en commun : les vulnérabilités.

Les vulnérabilités des systèmes d’exploitation et des applications sont l’un des points d’entrée les plus populaires pour les cybercriminels. Selon une étude, d’ici la fin de l’année 2020, 99 % des vulnérabilités exploitées avec succès seront connues avant l’incident. Nous examinons ici certaines des vulnérabilités les plus importantes de ces 30 dernières années, ainsi que les incidents qu’elles ont provoqués.

![]() Morris Worm (1988). Pour voir l’un des premiers exemples de virus informatique ayant exploité des vulnérabilités connues, il faut remonter à 1988, deux ans avant l’invention du World Wide Web. Le ver Morris a été l’un des premiers vers informatiques à se propager via l’Internet. Il exploitait des vulnérabilités connues dans Unix Sendmail, rsh/rexec, ainsi que des mots de passe faibles. Bien que l’intention du créateur n’était pas de causer des dommages, mais plutôt de mettre en évidence les faiblesses de la sécurité, il a causé entre 100 000 et 10 000 000 $ de dommages.

Morris Worm (1988). Pour voir l’un des premiers exemples de virus informatique ayant exploité des vulnérabilités connues, il faut remonter à 1988, deux ans avant l’invention du World Wide Web. Le ver Morris a été l’un des premiers vers informatiques à se propager via l’Internet. Il exploitait des vulnérabilités connues dans Unix Sendmail, rsh/rexec, ainsi que des mots de passe faibles. Bien que l’intention du créateur n’était pas de causer des dommages, mais plutôt de mettre en évidence les faiblesses de la sécurité, il a causé entre 100 000 et 10 000 000 $ de dommages.

![]() SQL Slammer (2003). SQL Slammer est un autre ver qui, en 2003, a infecté environ 75 000 machines en seulement dix minutes. Il a provoqué un déni de service auprès de plusieurs fournisseurs d’accès Internet et a considérablement ralenti le trafic Internet. Pour pouvoir se propager aussi rapidement, SQL Slammer a exploité une vulnérabilité de débordement de mémoire tampon (buffer overflow) dans le serveur SQL de Microsoft. Six mois avant l’incident, Microsoft avait publié un correctif pour cor

SQL Slammer (2003). SQL Slammer est un autre ver qui, en 2003, a infecté environ 75 000 machines en seulement dix minutes. Il a provoqué un déni de service auprès de plusieurs fournisseurs d’accès Internet et a considérablement ralenti le trafic Internet. Pour pouvoir se propager aussi rapidement, SQL Slammer a exploité une vulnérabilité de débordement de mémoire tampon (buffer overflow) dans le serveur SQL de Microsoft. Six mois avant l’incident, Microsoft avait publié un correctif pour cor

![]() Zotob (2005). Ce ver, qui a infecté des systèmes fonctionnant sous divers systèmes d’exploitation Microsoft, dont Windows 2000, a exploité diverses vulnérabilités, dont la vulnérabilité MS05-039 dans les services Plug & Play. Il forçait les machines infectées à redémarrer en continu ; à chaque redémarrage de l’ordinateur, une nouvelle copie de Zotob était créée. Bien qu’elle n’ait pas touché un grand nombre d’ordinateurs, cette attaque a eu un impact majeur sur ses victimes : On estime que les entreprises touchées ont dépensé en moyenne 97 000 dollars pour nettoyer les codes malveillants de leurs systèmes et ont eu besoin d’environ 80 heures en moyenne pour désinfecter leurs systèmes.

Zotob (2005). Ce ver, qui a infecté des systèmes fonctionnant sous divers systèmes d’exploitation Microsoft, dont Windows 2000, a exploité diverses vulnérabilités, dont la vulnérabilité MS05-039 dans les services Plug & Play. Il forçait les machines infectées à redémarrer en continu ; à chaque redémarrage de l’ordinateur, une nouvelle copie de Zotob était créée. Bien qu’elle n’ait pas touché un grand nombre d’ordinateurs, cette attaque a eu un impact majeur sur ses victimes : On estime que les entreprises touchées ont dépensé en moyenne 97 000 dollars pour nettoyer les codes malveillants de leurs systèmes et ont eu besoin d’environ 80 heures en moyenne pour désinfecter leurs systèmes.

![]() Conficker (2008). Conficker est un ver qui a été détecté pour la première fois en novembre 2008. Il exploitait plusieurs vulnérabilités, dont celle d’un service réseau présent dans plusieurs versions de Windows telles que Windows XP, Windows Vista et Windows 2000. Lorsque Conficker s’est propagé, il a utilisé les ordinateurs infectés pour créer un réseau d’odinateurs zombies (botnet). On estime qu’il a infecté entre 9 et 15 millions d’ordinateurs. Malgré l’ampleur de sa propagation, Conficker n’a pas causé de dommages importants.

Conficker (2008). Conficker est un ver qui a été détecté pour la première fois en novembre 2008. Il exploitait plusieurs vulnérabilités, dont celle d’un service réseau présent dans plusieurs versions de Windows telles que Windows XP, Windows Vista et Windows 2000. Lorsque Conficker s’est propagé, il a utilisé les ordinateurs infectés pour créer un réseau d’odinateurs zombies (botnet). On estime qu’il a infecté entre 9 et 15 millions d’ordinateurs. Malgré l’ampleur de sa propagation, Conficker n’a pas causé de dommages importants.

![]() Stuxnet (2010). En juin 2010, une cyber-attaque appelée Stuxnet a réussi à détruire les centrifugeuses d’une centrale nucléaire iranienne. Bien que Stuxnet se serait introduit dans les systèmes de la centrale par l’intermédiaire d’une clé USB, il a utilisé, pour se propager, quatre vulnérabilités de type "zero-day", ainsi que les mêmes vulnérabilités que celles utilisées par Conficker.

Stuxnet (2010). En juin 2010, une cyber-attaque appelée Stuxnet a réussi à détruire les centrifugeuses d’une centrale nucléaire iranienne. Bien que Stuxnet se serait introduit dans les systèmes de la centrale par l’intermédiaire d’une clé USB, il a utilisé, pour se propager, quatre vulnérabilités de type "zero-day", ainsi que les mêmes vulnérabilités que celles utilisées par Conficker.

![]() EternalBlue (2017). EtenernalBlue est le nom d’une vulnérabilité dans le protocole Microsoft Server Message Block (SMB). Cette vulnérabilité a acquis une certaine notoriété en 2017 lorsqu’elle a été exploitée pour mener les attaques mondiales du rançongiciel WannaCry. Ces attaques ont touché des ordinateurs dans plus de 150 pays et ont causé des dommages estimés à 4 milliards de dollars dans le monde. Cette vulnérabilité a également été exploitée lors des attaques du ransomware NotPetya. Un patch était pourtant disponible pour cette vulnérabilité un mois avant le lancement de WannaCry.

EternalBlue (2017). EtenernalBlue est le nom d’une vulnérabilité dans le protocole Microsoft Server Message Block (SMB). Cette vulnérabilité a acquis une certaine notoriété en 2017 lorsqu’elle a été exploitée pour mener les attaques mondiales du rançongiciel WannaCry. Ces attaques ont touché des ordinateurs dans plus de 150 pays et ont causé des dommages estimés à 4 milliards de dollars dans le monde. Cette vulnérabilité a également été exploitée lors des attaques du ransomware NotPetya. Un patch était pourtant disponible pour cette vulnérabilité un mois avant le lancement de WannaCry.

![]() BlueKeep (2019). En mai 2019, une vulnérabilité a été découverte dans les systèmes d’exploitation Windows appelée BlueKeep, qui a affecté jusqu’à un million d’appareils. Elle se trouvait dans le protocole Remote Desktop (RDP), et un mois après sa découverte, les entreprises de sécurité ont commencé à détecter les tentatives d’exploitation de cette vulnérabilité.

BlueKeep (2019). En mai 2019, une vulnérabilité a été découverte dans les systèmes d’exploitation Windows appelée BlueKeep, qui a affecté jusqu’à un million d’appareils. Elle se trouvait dans le protocole Remote Desktop (RDP), et un mois après sa découverte, les entreprises de sécurité ont commencé à détecter les tentatives d’exploitation de cette vulnérabilité.

Ces vulnérabilités ne sont que quelques-unes de celles qui ont eu un impact au fil des ans. Cependant, chaque année, des dizaines de milliers de nouvelles vulnérabilités sont découvertes, pouvant poser un sérieux problème pour la cybersécurité de toute organisation. C’est pourquoi Panda Security propose à ses clients des solutions spécifiques pour corriger les vulnérabilités, ainsi que des ressources pour qu’ils puissent identifier les vulnérabilités les plus importantes. Au cours des 30 années d’expérience de Panda Security, nous avons vu passer des milliers de vulnérabilités et les milliers de cyber-incidents causés par celles-ci. L’autre constante de toutes ces années est que nos clients en ont toujours été protégés.