![]() Les chercheurs de Bitdefender ont découvert des nouvelles applications malveillantes se faisant passer pour des applications de marques populaires afin de se fondre dans le décor Android, et ce tout en contenant des malwares.

Les chercheurs de Bitdefender ont découvert des nouvelles applications malveillantes se faisant passer pour des applications de marques populaires afin de se fondre dans le décor Android, et ce tout en contenant des malwares.

Il n’est pas simple de propager des logiciels malveillants sur les appareils Android, car la plateforme peut généralement empêcher ces types de programmes d’atteindre les utilisateurs (mais pas toujours). La possibilité de charger des applications à partir de sources non officielles, qui est l’une des plus grandes forces d’Android, est aussi une faiblesse.

En utilisant une combinaison d’astuces pour persuader les utilisateurs d’installer des applications en dehors de la plateforme Android officielle, les cybercriminels diffusent la plupart de leurs logiciels malveillants par le biais du sideloading. Si aucune solution de sécurité n’est alors installée sur les appareils mobiles, les programmes malveillants peuvent circuler librement.

TeaBot (également connu sous le nom de "Anatsa") opère avec des mécanismes de fonctionnement connus. Selon un récent rapport d’analyse, le logiciel malveillant peut mener des attaques par superposition via les services d’accessibilité d’Android, intercepter des messages, effectuer diverses activités d’enregistrement de frappes sur le clavier de l’utilisateur, voler des codes d’authentification Google et même prendre le contrôle total à distance des appareils Android.

Les cybercriminels sont ravis de pouvoir diffuser des logiciels malveillants directement à partir des plateformes d’applications, mais cette stratégie n’est pas facile à mettre en place pour autant. Ils optent alors plutôt pour méthode suivante : imiter les applications les mieux notées dans l’espoir d’inciter au moins quelques utilisateurs à télécharger et à installer leurs versions malveillantes.

Les fausses applications contenant la charge malveillante Teabot sont basées sur des applications populaires résidant sur Google Play, dont certaines comptent plus de 50 millions de téléchargements. Il n’est pas surprenant que les cybercriminels tentent de profiter de leur popularité et d’en faire une arme, les développeurs des applications officielles n’ont donc rien à se reprocher dans cette situation.

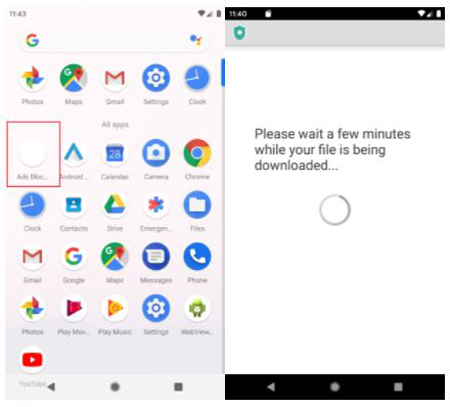

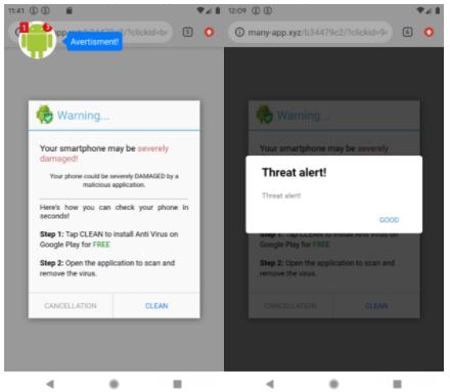

La campagne de propagation de ces applications continue d’agir. Bitdefender a identifié une récente méthode de distribution particulière : les attaquants utilisent une fausse application Ad Blocker qui agit comme un compte-gouttes pour le malware. Il est probable qu’il ne s’agisse que d’une des nouvelles méthodes de distribution de ces malwares parmi d’autres, qui demeurent pour l’instant inconnues.

Une liste de toutes les banques ciblées par le Teabot a été établie, mais il subsiste un bémol : les opérateurs de Teabot peuvent s’adapter à tout moment, ajouter d’autres banques ou supprimer le support de certaines. Cette liste est valable pour l’instant, mais elle est susceptible de changer à l’avenir.

À partir de la télémétrie, Bitdefender a identifié deux nouveaux vecteurs infectieux téléchargeant Teabot, à savoir les applications reliées aux lots ‘com.intensive.sound’ et ’com.anaconda.brave’. Il s’agit d’applications délivrant des malwares, connues pour imiter des applications légitimes (comme Ad Blocker dans le cas précédent).

Les fausses applications Ad Blocker n’ont aucune des fonctionnalités de la version originale. Elles demandent la permission de s’afficher au-dessus d’autres applications, d’afficher des notifications et d’installer des applications en dehors de Google Play, après quoi elles masquent leur icône.

De temps à autre, les fausses applications affichent des publicités hors contexte et finissent par télécharger ou tenter d’installer Teabot, conformément aux instructions de la CnC.

Ce n’est pas une surprise : proposer le téléchargement de logiciels malveillants en tant que service pour l’utilisateur est une pratique assez courante dans l’industrie des logiciels malveillants.

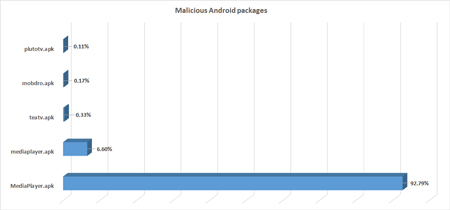

La distribution actuelle est régie par une simple application nommée MediaPlayer. Mais ce n’est pas la seule. Il s’avère que MediaPlayer.apk tente en fait de se faire passer pour l’un des lecteurs multimédias les plus célèbres du Google Play Store, connu sous le nom de VLC. Les chercheurs en sécurité de Cleafy ont été les premiers à identifier le malware se faisant passer pour l’application VLC.

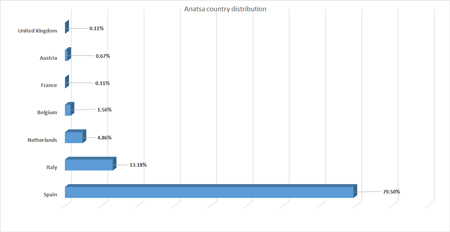

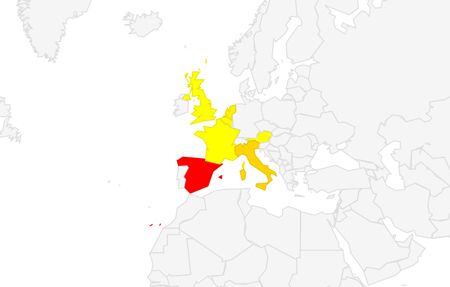

La répartition par pays de Teabot a pu être déterminée. Celle-ci est plutôt intéressante, avec des pays très ciblés comme l’Espagne, l’Italie et les Pays-Bas.

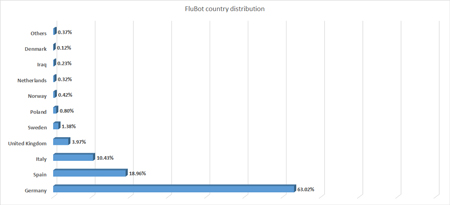

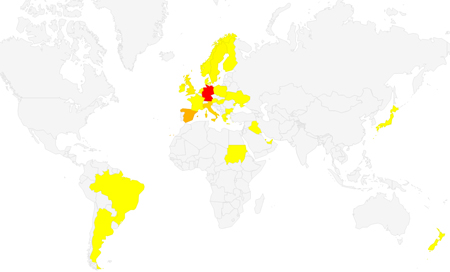

Flubot (également connu sous le nom de Cabassous) est une autre famille de banker trojans qui gagne rapidement en popularité. La carte thermique ci-dessous montre que cette famille de cheval de Troie bancaires a mieux réussi à se propager au niveau international que Teabot, principalement en Allemagne, en Espagne, en Italie et au Royaume-Uni.

À la différence de Teabot, qui est parfois introduit par une application se faisant passer pour un bloqueur de publicité, les opérateurs de Flubot mènent une campagne beaucoup plus directe, utilisant des spams SMS comme moyen de diffusion.

Bien que sa fonctionnalité malveillante ne soit pas aussi complexe que celle de Teabot (qui, grâce à la journalisation de l’accessibilité, permet cybercriminels de surveiller l’appareil en temps réel), FluBot reste un trojan bancaire. Il vole les données bancaires, les contacts, les SMS et d’autres types de données privées des appareils infectés, et dispose d’un arsenal d’autres commandes, notamment la possibilité d’envoyer un SMS avec un contenu fourni par le CnC.

Flubot utilise cette commande pour se propager, par le biais de son spamming SMS et de son comportement de ver informatique. Plus de 100 domaines différents ont été observés par Bitdefender comme étant utilisés dans la campagne pour héberger les faux fichiers APK. Ces domaines appartiennent à des sites piratés ou détournés, où les cyberattaquants ont injecté leur malware pour le propager. Dans de nombreux cas, il s’agit de sites Web et de domaines légitimes que les criminels ont attaqués avec succès par le biais de vulnérabilités existantes, leur permettant d’injecter des liens de téléchargement de logiciels malveillants.

En examinant des centaines de SMS, l’étude soulève le fait que les attaquants utilisent des modèles qui ne modifient que le nom du destinataire et le lien de téléchargement. Le logiciel malveillant vole les noms des contacts et les numéros de téléphone présents dans le téléphone de la victime et les envoie à des serveurs hébergés par les cybercriminels. Le serveur compose le message du SMS en utilisant ces informations personnelles et le renvoie au logiciel malveillant sur les téléphones infectés. Flubot peut alors envoyer des SMS directement depuis l’appareil de la victime.

Comme dans le cas de Teabot, les opérateurs de FluBot s’en prennent aux banques et à leurs applications, mais la liste des applications visées peut changer à tout moment, sur ordre des attaquants.

FluBot imite, entre autres, les applications suivantes :

Bitdefender a élaboré une liste des 10 pays où la télémétrie a repéré le plus grand nombre d’échantillons, mais la portée de FluBot s’étend à de nombreux autres pays, notamment la Hongrie, le Japon, l’Irlande, la Grèce, l’Argentine, l’Autriche et la France.

Bitdefender Mobile Security détecte à la fois FluBot et TeaBot avec Android.Trojan.Banker.

Les recherches sur FluBot sont nombreuses et environ 1600 hachages MD5 ont été identifiés par différentes équipes. Malheureusement, il existe des centaines de sites web et de domaines compromis, dont beaucoup sont des logiciels authentiques et légitimes. Certains d’entre eux sont désormais hors ligne, d’autres ont réparé les intrusions et supprimé les logiciels malveillants, de sorte que les répertorier séparément ne puisse plus être une solution viable.

La meilleure façon d’éviter d’être atteint par l’une de ces deux menaces est de ne jamais installer d’applications en dehors de la plateforme officielle. De plus, il ne faut pas cliquer sur les liens présents dans des SMS, mais plutôt rester toujours attentif aux autorisations des applications Android.