![]() Lorsqu’un cybercriminel accède à un ordinateur sur lequel est installé une version de logiciel vulnérable, il peut exécuter des commandes arbitraires via une requête HTTP sans header d’autorisation. La réponse prévue à ce type de requête est normalement une erreur 401 : « Non autorisé » mais l’exécution de ces commandes reste possible avec des privilèges d’utilisateur root. Ce type de piratage a notamment été observé en 2017.

Lorsqu’un cybercriminel accède à un ordinateur sur lequel est installé une version de logiciel vulnérable, il peut exécuter des commandes arbitraires via une requête HTTP sans header d’autorisation. La réponse prévue à ce type de requête est normalement une erreur 401 : « Non autorisé » mais l’exécution de ces commandes reste possible avec des privilèges d’utilisateur root. Ce type de piratage a notamment été observé en 2017.

Deux vulnérabilités récemment identifiées sont les dernières évolutions de ce genre d’attaques : une vulnérabilité d’injection OGNL d’Atlassian Confluence, et une vulnérabilité affectant l’infrastructure de gestion ouverte (OMI) d’Azure. Les chercheurs de Barracuda ont analysé les attaques tentant d’exploiter ces vulnérabilités sur une période de 45 jours, en août et septembre 2021. Ils ont constaté des pics d’attaques provenant de plus de 500 IP uniques.

Vulnérabilités relatives à l’exécution de code à distance (Remote code execution - RCE) : Ce terme renvoie à l’exécution d’un code arbitraire sur un système informatique, alors même que le hacker ne dispose pas d’un accès direct à la console. Tout se passe comme s’il était physiquement assis face au système et en prenait le contrôle.

La vulnérabilité relative à l’injection OGNL Atlassian Confluence a été pour la première fois répertoriée par Atlassian le 25 août 2021. Peu après, elle a été ajoutée à la base de données nationale des vulnérabilités (). Cette vulnérabilité permet aux hackers de lancer des requêtes "POST" sans header d’autorisation, en utilisant le moteur de templates de Confluence. Ils peuvent ainsi obtenir un accès root au système. En utilisant les paramètres "queryString" et "linkCreation", ils peuvent injecter du code Java.

Comme l’a annoncé , « toutes les versions de Confluence Server et Data Center antérieures aux versions corrigées sont affectées par cette vulnérabilité. »

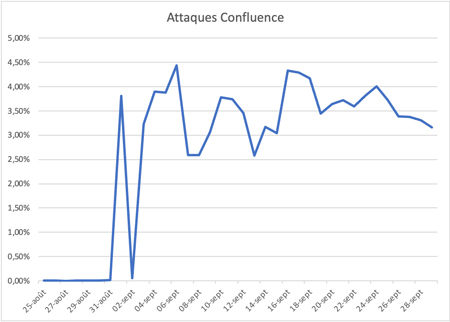

En analysant les données allant de la fin du mois d’août à la fin du mois de septembre, les chercheurs de Barracuda ont constaté que les attaques ciblant la vulnérabilité Confluence avaient connu un pic pour ensuite se maintenir à un niveau élevé, car de nombreux utilisateurs de Confluence continuaient à utiliser une version vulnérable du logiciel.

Azure a publié le 15 septembre 2021. Cette vulnérabilité affecte l’Open Management Infrastructure (OMI) d’Azure. Azure OMI est un agent logiciel préinstallé silencieusement et déployé en environnement cloud. Cette installation silencieuse met désormais les clients Azure en danger jusqu’à ce qu’ils mettent à jour leurs systèmes en installant la dernière version d’OMI.

Un hacker cible ces systèmes en envoyant un message HTTPS spécifique à l’un des ports d’écoute du trafic OMI (Ports 1270/5985/5986). Il obtient ainsi un accès initial à la machine ciblée. Les commandes envoyées sont exécutées par le service SCXcore, ce qui permet au cybercriminel d’exploiter les vulnérabilités. Il peut ensuite envoyer une commande sans header d’autorisation, que le serveur OMI traitera comme fiable. Il disposera alors d’un accès "root" au système.

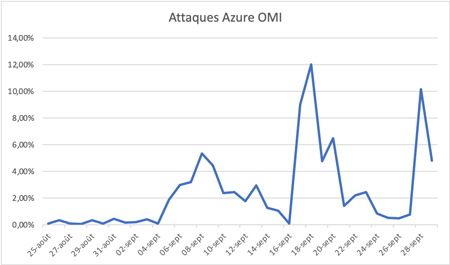

En examinant les données des systèmes Barracuda à partir de la mi-septembre, les chercheurs de Barracuda ont constaté une forte augmentation du nombre d’attaques tentant d’exploiter cette vulnérabilité. Après le pic initial du 18 septembre, le nombre de tentatives d’attaques a diminué, mais il a ensuite connu une nouvelle augmentation, avant de diminuer à nouveau.

Au cours de cette période d’analyse de 45 jours sur août et septembre 2021, 550 IP uniques ont tenté d’exploiter la vulnérabilité d’Atlassian Confluence, et 542 IP uniques ont tenté d’exploiter la vulnérabilité d’Azure OMI.

Derrière chaque IP se cachaient plusieurs cybercriminels : le nombre d’attaques était donc nettement supérieur au nombre d’adresses IP. Les chercheurs sont parvenus à ces conclusions en utilisant l’empreinte numérique des clients, ainsi que d’autres techniques.

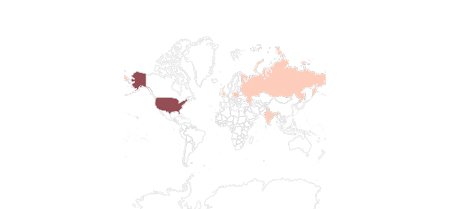

Comme présenté sur la carte ci-dessus, la plupart des adresses IP malveillantes proviennent des États-Unis, y compris d’Alaska. Cela s’explique notamment par le fait que la plupart des fermes de serveurs y sont basées. Des attaques sont également lancées depuis d’autres pays comme la Russie, le Royaume-Uni, la Pologne et l’Inde… Les hackers du monde entier tentent d’exploiter ces vulnérabilités. Les entreprises doivent donc tout faire pour avoir une longueur d’avance et protéger leurs applications web.

En raison du nombre croissant de vulnérabilités identifiées sur les applications web, il devient de plus en plus complexe de se prémunir contre les cyberattaques. Cependant, des solutions tout-en-un permettent aujourd’hui d’assurer une protection efficace des applications web contre l’exploitation des vulnérabilités. Les solutions /, également connues sous le nom de « Web Application et API protection » (), vous aident à protéger vos applications web en vous fournissant toutes les dernières solutions de sécurité au sein d’un seul et même produit, facile à utiliser.

Le travail à distance s’est imposé et un grand nombre d’applications ont migré sur internet. Aujourd’hui plus que jamais, les solutions ou deviennent indispensables. Les organisations doivent désormais s’équiper d’une solution incluant la , la et la protection des API.

Biographie : Marcus Gower est ingénieur système interne, sécurité des applications chez Barracuda. Diplômé de l’Université de Portsmouth où il a étudié la cybersécurité et l’informatique judiciaire. Marcus est passionné par la lutte contre les cybermenaces et élargit constamment ses connaissances pour acquérir une compréhension globale et approfondie des différentes spécialités IT.