![]() Bien que la Fondation Apache ait publié un correctif pour cette CVE peu après sa découverte, cette vulnérabilité continue de représenter une vaste menace pour les particuliers et les organisations. D’ailleurs, au cours des trois premières semaines de janvier, les produits Kaspersky ont bloqué 30 562 tentatives d’attaques contre des utilisateurs à l’aide d’exploits ciblant la vulnérabilité Log4Shell.

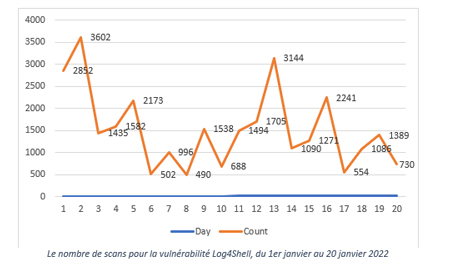

Bien que la Fondation Apache ait publié un correctif pour cette CVE peu après sa découverte, cette vulnérabilité continue de représenter une vaste menace pour les particuliers et les organisations. D’ailleurs, au cours des trois premières semaines de janvier, les produits Kaspersky ont bloqué 30 562 tentatives d’attaques contre des utilisateurs à l’aide d’exploits ciblant la vulnérabilité Log4Shell.

CVE-2021-44228 ou Log4Shell est une vulnérabilité de classe RCE (Remote Code Execution), ce qui signifie que si elle est exploitée sur un serveur vulnérable, les attaquants peuvent exécuter du code arbitrairement et potentiellement prendre le contrôle total du système. La gravité de cette CVE est évaluée à 10 sur 10, soit la note maximale.

Cette vulnérabilité est extrêmement intéressante pour les cybercriminels car elle leur permet de prendre le contrôle total du système de la victime et est facile à exploiter.

Depuis qu’elle a été signalée pour la première fois, les produits Kaspersky ont détecté et empêché 154 098 tentatives de scan et d’attaque de terminaux exploitant la vulnérabilité Log4Shell. La plupart des systèmes attaqués étaient situés en Russie (13%), au Brésil (8,97%), aux Etats-Unis (7,36%). La France est à la 5e place (3,94%).

Bien que la Fondation Apache ait déjà publié un correctif pour cette CVE, il faut des semaines voire des mois aux fournisseurs pour mettre à jour leurs logiciels. Sans surprise, les experts de Kaspersky ont observé que les attaquants malveillants poursuivent leurs scans à grande échelle pour exploiter Log4Shell. Au cours des trois premières semaines de janvier, les produits Kaspersky ont bloqué 30 562 tentatives d’attaques contre des utilisateurs à l’aide d’exploits ciblant la vulnérabilité Log4Shell. En outre, près de 40 % de ces tentatives ont été détectées dans les cinq premiers jours du mois, du 1er au 5 janvier.

« Nous constatons que les analyses et les tentatives d’attaques utilisant Log4Shell sont beaucoup moins nombreuses qu’au cours des premières semaines suivant sa découverte. Pourtant, les tentatives d’exploitation de cette vulnérabilité devraient se poursuivre. Comme le montre notre télémétrie, les cybercriminels poursuivent leurs activités d’analyse de masse et tentent de capitaliser sur le code exploitable. Cette vulnérabilité est exploitée à la fois par des acteurs de la menace avancée qui ciblent des organisations spécifiques ainsi que par des opportunistes qui cherchent tout simplement des systèmes vulnérables à attaquer. Nous demandons instamment à tous ceux qui ne l’ont pas encore fait de se mettre à jour et d’utiliser une solution de sécurité forte pour se protéger. » explique Evgeny Lopatin, expert sécurité Kaspersky.

Les produits Kaspersky protègent contre les attaques exploitant les vulnérabilités, y compris l’utilisation de PoCs sous les noms suivants :

![]() UMIDS:Intrusion.Generic.CVE-2021-44228.

UMIDS:Intrusion.Generic.CVE-2021-44228.

![]() PDM:Exploit.Win32.Generic.

PDM:Exploit.Win32.Generic.

Pour se prémunir contre cette nouvelle vulnérabilité, les experts de Kaspersky recommandent :

![]() D’installer la version la plus récente de la bibliothèque. Vous pouvez la télécharger sur la page du projet. Si vous utilisez la bibliothèque d’un produit tiers, vous devrez surveiller et installer les mises à jour opportunes d’un fournisseur de logiciels.

D’installer la version la plus récente de la bibliothèque. Vous pouvez la télécharger sur la page du projet. Si vous utilisez la bibliothèque d’un produit tiers, vous devrez surveiller et installer les mises à jour opportunes d’un fournisseur de logiciels.

![]() De suivre les directives du projet Apache Log4j : https://logging.apache.org/log4j/2.....

De suivre les directives du projet Apache Log4j : https://logging.apache.org/log4j/2.....

![]() L’utilisation par les entreprises d’une solution de sécurité qui fournit des composants de prévention de l’exploitation des vulnérabilités et de gestion des correctifs, comme Kaspersky Endpoint Security for Business. Le composant Automatic Exploit Prevention de Kaspersky surveille également les actions suspectes sur les applications et bloque les exécutions de fichiers malveillants.

L’utilisation par les entreprises d’une solution de sécurité qui fournit des composants de prévention de l’exploitation des vulnérabilités et de gestion des correctifs, comme Kaspersky Endpoint Security for Business. Le composant Automatic Exploit Prevention de Kaspersky surveille également les actions suspectes sur les applications et bloque les exécutions de fichiers malveillants.

![]() L’utilisation de solutions telles que Kaspersky Endpoint Detection and Response et Kaspersky Managed Detection and Response , qui permettent d’identifier et de stopper les attaques à un stade précoce, avant que les attaquants ne puissent atteindre leur objectif final.

L’utilisation de solutions telles que Kaspersky Endpoint Detection and Response et Kaspersky Managed Detection and Response , qui permettent d’identifier et de stopper les attaques à un stade précoce, avant que les attaquants ne puissent atteindre leur objectif final.