![]() Cette augmentation est due à l’exploitation des vulnérabilités ProxyLogon et ProxyShell, à quoi s’ajoutent des IAB (initial access brokers ou courtiers en accès initiaux). Bien que recourant moins au protocole RDP pour les accès externes, les cyberattaquants ont intensifié leur utilisation de cet outil pour les mouvements latéraux internes.

Cette augmentation est due à l’exploitation des vulnérabilités ProxyLogon et ProxyShell, à quoi s’ajoutent des IAB (initial access brokers ou courtiers en accès initiaux). Bien que recourant moins au protocole RDP pour les accès externes, les cyberattaquants ont intensifié leur utilisation de cet outil pour les mouvements latéraux internes.

Sophos, un leader mondial de la cybersécurité nouvelle génération, publie son étude : Sophos Active Adversary Playbook 2022 détaillant les comportements des cyberattaquants observés par l’équipe Sophos Rapid Response en 2021. L’étude révèle une augmentation de 36 % du temps d’exposition moyen d’une attaque, qui a atteint 15 jours en 2021 contre 11 en 2020. Elle met également en lumière l’impact des vulnérabilités ProxyShell dans Microsoft Exchange. Selon Sophos, certains intermédiaires de type IAB (Initial Access Broker) ont exploité ces failles pour s’introduire dans des réseaux puis revendre cet accès à d’autres cybercriminels.

« Le monde de la cybercriminalité s’est incroyablement diversifié et spécialisé. Les IAB ont mis au point une activité cybercriminelle artisanale qui consiste à s’introduire dans une cible pour procéder à des reconnaissances ou y installer une porte dérobée, puis à revendre un accès clé en main à des groupes de ransomwares pour leur permettre de mener leurs propres attaques », souligne John Shier, senior security advisor chez Sophos. « Dans ce paysage des cybermenaces de plus en plus intense et spécialisé, il peut être difficile pour les entreprises de suivre le rythme des changements incessants d’outils et d’approches employés par les cyberattaquants. Il est essentiel que les équipes de sécurité sachent chercher à chaque stade de la chaîne d’attaque, afin de pouvoir détecter et neutraliser les attaques le plus vite possible. »

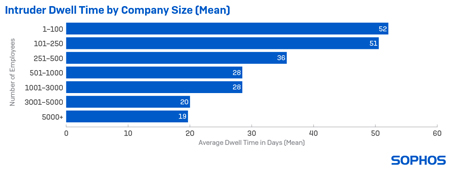

L’étude Sophos révèle en outre que le temps d’exposition à une attaque est plus long dans les petites entreprises. Les cyberattaquants séjournent environ 51 jours dans les systèmes d’entreprises comptant jusqu’à 250 salariés, contre 20 jours en général dans celles de 3000 à 5000 salariés.

« Les cyberattaquants considèrent les grandes entreprises comme plus lucratives, c’est pourquoi ils sont plus motivés à y pénétrer, à y prendre ce qu’ils veulent et à s’en aller. Percevant moins de “valeur” dans les petites structures, ils peuvent se permettre de séjourner plus longtemps tapis dans leur réseau. Il se peut aussi que ceux qui s’attaquent à ces cibles de moindre envergure soient moins expérimentés et aient besoin de plus de temps pour trouver quoi faire une fois entrés sur le réseau. Enfin, les petites entreprises ont typiquement moins de visibilité tout au long de la chaîne d’attaque afin de détecter et d’expulser les cyberattaquants, ce qui prolonge la présence de ceux-ci », explique John Shier. « Avec les opportunités présentées par les vulnérabilités ProxyLogon et ProxyShell non corrigées ainsi que la montée des IAB, nous voyons un plus grand nombre de cas de cyberattaquants multiples présents sur une même cible. S’ils se bousculent au portillon, ils vont vouloir prendre leurs concurrents de vitesse. »

Parmi les principaux autres résultats de l’étude :

![]() Le temps d’exposition moyen à une cyberattaque avant détection est plus long pour les intrusions « sournoises » qui n’ont pas abouti à une attaque de grande ampleur (ransomware, par exemple), ainsi que pour les petites entreprises et les secteurs disposant de ressources restreintes pour leur sécurité informatique. Le temps d’exposition moyen pour les entreprises frappées par un ransomware est de 11 jours. Pour celles victimes d’une intrusion mais pas encore d’une attaque majeure telle qu’un ransomware (représentant 23 % de tous les incidents examinés), le temps d’exposition moyen atteint 34 jours. Le secteur de l’éducation ou les entreprises de moins de 500 salariés présentent également des temps d’exposition plus longs.

Le temps d’exposition moyen à une cyberattaque avant détection est plus long pour les intrusions « sournoises » qui n’ont pas abouti à une attaque de grande ampleur (ransomware, par exemple), ainsi que pour les petites entreprises et les secteurs disposant de ressources restreintes pour leur sécurité informatique. Le temps d’exposition moyen pour les entreprises frappées par un ransomware est de 11 jours. Pour celles victimes d’une intrusion mais pas encore d’une attaque majeure telle qu’un ransomware (représentant 23 % de tous les incidents examinés), le temps d’exposition moyen atteint 34 jours. Le secteur de l’éducation ou les entreprises de moins de 500 salariés présentent également des temps d’exposition plus longs.

![]() Des temps d’exposition plus longs et des points d’entrée ouverts rendent les entreprises vulnérables à des cyberattaquants multiples. Les analyses ont révélé des cas où la même cible était visée simultanément par divers acteurs malveillants, qu’il s’agisse d’IAB, de groupes de ransomwares, de cryptomineurs voire parfois d’opérateurs de ransomwares différents.

Des temps d’exposition plus longs et des points d’entrée ouverts rendent les entreprises vulnérables à des cyberattaquants multiples. Les analyses ont révélé des cas où la même cible était visée simultanément par divers acteurs malveillants, qu’il s’agisse d’IAB, de groupes de ransomwares, de cryptomineurs voire parfois d’opérateurs de ransomwares différents.

![]() Bien que recourant moins au protocole RDP (Remote Desktop Protocol) pour les accès externes, les cyberattaquants ont intensifié leur utilisation de cet outil pour les mouvements latéraux internes. En effet, ceux-ci avaient fait appel à RDP pour leurs activités externes dans 32 % des cas étudiés en 2020, mais seulement 13 % en 2021. Si cette évolution est bienvenue et laisse penser que les entreprises ont amélioré la gestion de leurs surfaces d’attaque externes, les cyberattaquants n’en continuent pas moins d’abuser de RDP pour opérer des mouvements latéraux internes. Sophos a ainsi constaté l’utilisation de RDP à cette fin dans 82 % des cas en 2021, contre 69 % en 2020.

Bien que recourant moins au protocole RDP (Remote Desktop Protocol) pour les accès externes, les cyberattaquants ont intensifié leur utilisation de cet outil pour les mouvements latéraux internes. En effet, ceux-ci avaient fait appel à RDP pour leurs activités externes dans 32 % des cas étudiés en 2020, mais seulement 13 % en 2021. Si cette évolution est bienvenue et laisse penser que les entreprises ont amélioré la gestion de leurs surfaces d’attaque externes, les cyberattaquants n’en continuent pas moins d’abuser de RDP pour opérer des mouvements latéraux internes. Sophos a ainsi constaté l’utilisation de RDP à cette fin dans 82 % des cas en 2021, contre 69 % en 2020.

![]() Les combinaisons d’outils courants dans les attaques constituent un puissant signal d’alerte trahissant l’activité d’un intrus. Par exemple, les investigations menées sur les incidents en 2021 ont révélé l’association de scripts PowerShell et non-PowerShell malveillants dans 64 % des cas, de PowerShell et Cobalt Strike dans 56 % ou encore de PowerShell et PsExec dans 51 %. La détection de ces corrélations peut alerter en amont sur une attaque imminente ou confirmer l’existence d’une attaque en cours.

Les combinaisons d’outils courants dans les attaques constituent un puissant signal d’alerte trahissant l’activité d’un intrus. Par exemple, les investigations menées sur les incidents en 2021 ont révélé l’association de scripts PowerShell et non-PowerShell malveillants dans 64 % des cas, de PowerShell et Cobalt Strike dans 56 % ou encore de PowerShell et PsExec dans 51 %. La détection de ces corrélations peut alerter en amont sur une attaque imminente ou confirmer l’existence d’une attaque en cours.

![]() 50 % des incidents de ransomwares ont impliqué l’exfiltration confirmée de données et, une fois les données dérobées, le délai moyen entre leur vol et le déploiement du ransomware est de 4,28 jours. 73 % des incidents traités par Sophos en 2021 étaient le fait de ransomwares, impliquant également l’exfiltration de données pour la moitié d’entre eux. L’exfiltration est souvent la dernière phase de l’attaque avant le déclenchement du ransomware et les investigations indiquent qu’il s’écoule en moyenne 4,28 jours entre les deux (le délai médian étant de 1,84 jour).

50 % des incidents de ransomwares ont impliqué l’exfiltration confirmée de données et, une fois les données dérobées, le délai moyen entre leur vol et le déploiement du ransomware est de 4,28 jours. 73 % des incidents traités par Sophos en 2021 étaient le fait de ransomwares, impliquant également l’exfiltration de données pour la moitié d’entre eux. L’exfiltration est souvent la dernière phase de l’attaque avant le déclenchement du ransomware et les investigations indiquent qu’il s’écoule en moyenne 4,28 jours entre les deux (le délai médian étant de 1,84 jour).

![]() Conti a été le groupe de ransomware le plus prolifique en 2021, représentant 18 % du total des incidents. REvil a été à l’origine d’un incident sur dix, tandis que les autres familles de ransomwares prédominantes ont été DarkSide, le RaaS responsable de la fameuse attaque contre Colonial Pipeline aux Etats-Unis, et Black KingDom, l’un des « nouveaux venus » apparus en mars 2021 à la suite de la vulnérabilité ProxyLogon. 41 acteurs de ransomwares distincts ont été identifiés dans les 144 incidents analysés, parmi lesquels environ 28 sont de nouveaux groupes signalés pour la première fois en 2021. À l’inverse, 18 groupes de ransomwares observés dans des incidents en 2020 ont disparu de la liste en 2021.

Conti a été le groupe de ransomware le plus prolifique en 2021, représentant 18 % du total des incidents. REvil a été à l’origine d’un incident sur dix, tandis que les autres familles de ransomwares prédominantes ont été DarkSide, le RaaS responsable de la fameuse attaque contre Colonial Pipeline aux Etats-Unis, et Black KingDom, l’un des « nouveaux venus » apparus en mars 2021 à la suite de la vulnérabilité ProxyLogon. 41 acteurs de ransomwares distincts ont été identifiés dans les 144 incidents analysés, parmi lesquels environ 28 sont de nouveaux groupes signalés pour la première fois en 2021. À l’inverse, 18 groupes de ransomwares observés dans des incidents en 2020 ont disparu de la liste en 2021.

« Les signaux d’alerte à surveiller par les équipes de sécurité sont notamment la détection d’un outil légitime, la combinaison de plusieurs outils ou encore une activité enregistrée à un endroit ou un moment inattendu », conclut John Shier. « Il est à noter qu’il peut aussi exister des périodes d’activité faible voire nulle mais cela ne veut pas dire pour autant que l’entreprise n’a pas été victime d’une intrusion. Par exemple, il est vraisemblable qu’il existe de nombreuses autres failles ProxyLogon ou ProxyShell encore inconnues, ayant permis d’implanter en toute discrétion des shells web et des backdoors pour obtenir un accès persistant à des cibles, accès qui sera exploité ou revendu par la suite. Les équipes de sécurité doivent donc être à l’affût de tout signal suspect et l’analyser immédiatement. Elles doivent corriger les vulnérabilités critiques, en particulier dans les logiciels d’usage très répandu, et renforcer en priorité la protection des services d’accès distant. Tant que les points d’entrée exposés n’auront pas été fermés et que toutes les tentatives des cyberattaquants pour établir et maintenir un accès n’auront pas été entièrement annihilées, pratiquement n’importe qui pourra s’introduire dans le système… et le fera probablement. »

L’étude Sophos Active Adversary Playbook 2022 repose sur l’analyse de 144 incidents observés en 2021 et visant des entreprises de toutes tailles opérant dans un large éventail de secteurs et de pays (États-Unis, Canada, Royaume-Uni, Allemagne, Italie, Espagne, France, Suisse, Belgique, Pays-Bas, Autriche, Emirats Arabes Unis, Arabie saoudite, Philippines, Bahamas, Angola, Japon). Les secteurs d’activité les plus représentés sont l’industrie manufacturière (17 %), suivie du commerce (14 %), de la santé (13 %), de l’informatique (9 %), de la construction (8 %) et de l’éducation (6 %).

Le rapport de Sophos a pour but d’aider les équipes de sécurité à connaître les activités malveillantes pendant les cyberattaques et à les détecter et s’en défendre sur leur réseau.