Selon l’étude « Global Perspectives on Threat Intelligence » menée par Mandiant, 96 % des décideurs interrogés estiment qu’il est important d’identifier les acteurs malveillants susceptibles de cibler leur entreprise. C’est pourquoi la Threat Intelligence doit faire partie intégrante des mécanismes internes de détection des menaces et de réponse à incident.

Selon l’étude « Global Perspectives on Threat Intelligence » menée par Mandiant, 96 % des décideurs interrogés estiment qu’il est important d’identifier les acteurs malveillants susceptibles de cibler leur entreprise. C’est pourquoi la Threat Intelligence doit faire partie intégrante des mécanismes internes de détection des menaces et de réponse à incident.

Avant d’entrer dans les détails de l’intégration des renseignements sur les menaces des outils de défense, intéressons-nous à la nature des données de Threat Intelligence, à la complexité de leur collecte, ainsi qu’aux méthodes les plus efficaces pour les trier, les valider et les exploiter. La qualité des données de Threat Intelligence dépend à la fois de la contextualisation des éléments collectés et de l’environnement spécifique de l’entreprise concernée. Une fois les informations validées mises à disposition et converties dans des formats et langages spécifiques, elles peuvent être utilisées dans des outils de détection, tels que les sondes de détection réseau, les solutions SIEM et EDR, etc.

Cet article est consacré aux fonctionnalités, traitements et stratégies de cybersécurité que les entreprises peuvent et doivent adopter pour tirer le meilleur parti de la Threat Intelligence.

Afin de pouvoir vous appuyer sur des renseignements de qualité, il est nécessaire d’identifier les informations que vous êtes en mesure de collecter. Qui plus est, pour bien comprendre les différents aspects de la collecte de renseignements sur les menaces, il est important de faire la distinction entre trois grandes catégories de données :

![]() Les données stratégiques : celles-ci permettent de déterminer le comportement du cybercriminel et d’identifier ses cibles (pays, secteurs, etc.), mais également de connaître les pseudonymes des acteurs malveillants, leurs noms d’emprunt et leurs relations aux autres cybercriminels. L’important est de diversifier ses sources afin d’obtenir les renseignements les plus pertinents et recoupés possible. La collecte de données de Threat Intelligence depuis différentes sources (externes, internes, OSINT, commerciales) est indispensable pour constituer une base exhaustive.

Les données stratégiques : celles-ci permettent de déterminer le comportement du cybercriminel et d’identifier ses cibles (pays, secteurs, etc.), mais également de connaître les pseudonymes des acteurs malveillants, leurs noms d’emprunt et leurs relations aux autres cybercriminels. L’important est de diversifier ses sources afin d’obtenir les renseignements les plus pertinents et recoupés possible. La collecte de données de Threat Intelligence depuis différentes sources (externes, internes, OSINT, commerciales) est indispensable pour constituer une base exhaustive.

![]() Les données tactiques : le framework MITRE ATT&CK®, par exemple, permet de connaître les tactiques utilisées par un acteur donné. Néanmoins, la connaissance des tactiques, techniques et procédures (TTP) ne suffit plus. Il est indispensable de comprendre et de connaître les techniques secondaires intervenant dans les différentes attaques. C’est ici que la partie opérationnelle de la Threat Intelligence trouve toute son utilité pour les équipes de sécurité.

Les données tactiques : le framework MITRE ATT&CK®, par exemple, permet de connaître les tactiques utilisées par un acteur donné. Néanmoins, la connaissance des tactiques, techniques et procédures (TTP) ne suffit plus. Il est indispensable de comprendre et de connaître les techniques secondaires intervenant dans les différentes attaques. C’est ici que la partie opérationnelle de la Threat Intelligence trouve toute son utilité pour les équipes de sécurité.

![]() Les données techniques : il s’agit ici des indicateurs de compromission (IOC), signatures, etc., qui permettent d’identifier toute activité suspecte, mais également la présence d’éléments potentiellement associés à un cybercriminel donné.

Les données techniques : il s’agit ici des indicateurs de compromission (IOC), signatures, etc., qui permettent d’identifier toute activité suspecte, mais également la présence d’éléments potentiellement associés à un cybercriminel donné.

Lorsque les renseignements sur les menaces issus de multiples sources sont centralisés dans une plate-forme de Threat Intelligence, il est indispensable de les valider et de les normaliser sous un format unique pour les rendre pertinents, intelligibles et exploitables dans un contexte spécifique. Selon les retours client, seuls 10 à 15 % des renseignements collectés sont pertinents et utiles aux stratégies de défense. En effet, chaque fournisseur de flux de renseignements dispose de son propre mécanisme d’attribution de scores qui ne tient pas compte du contexte du client. Il est donc nécessaire de valider ces mécanismes en leur appliquant une pondération basée sur les éléments contextuels importants du client.

La Threat Intelligence est désormais un allié incontournable pour anticiper, détecter, analyser et neutraliser les menaces. Elle permet aux entreprises de mieux comprendre le contexte d’une attaque (qui, pourquoi et comment), et ainsi d’identifier les menaces pertinentes et d’adopter une stratégie adéquate pour s’en protéger. Il est notamment possible de suivre un groupe de cybercriminels, de déterminer la présence éventuelle d’un malware dans l’infrastructure d’une entreprise ou de vérifier la présence d’un indicateur de compromission. La Threat intelligence favorise la collaboration entre les équipes de sécurité pour mieux lutter contre les menaces, établir un lien entre les différents paramètres et prendre les décisions appropriées en cas d’attaque.

Grâce à des renseignements personnalisés et à une connaissance approfondie des différents acteurs malveillants susceptibles de cibler les ressources de leurs clients, les entreprises peuvent désormais surveiller, structurer et utiliser les données de Threat Intelligence. Une plate-forme de Threat Intelligence est un outil indispensable pour y parvenir.

Si, à l’origine, les plates-formes de Threat Intelligence servaient uniquement à collecter des renseignements sur les menaces, elles constituent aujourd’hui la pierre angulaire de toute stratégie de défense d’entreprise en s’intégrant dans un écosystème technique et en s’adaptant aux processus existants. Leur rôle ne cesse d’évoluer et de s’amplifier.

Le rôle d’une plate-forme de Threat Intelligence consiste à centraliser les différentes tâches liées au renseignement sur les menaces, à savoir :

1. La collecte auprès de multiples sources, à la fois externes et internes.

2. Le rapprochement de la réputation des données dans le contexte du client, de façon à se concentrer sur la protection des ressources critiques du client.

3. La corrélation entre les outils de détection, certains éléments étant issus de systèmes SIEM, EDR, NDR et d’orchestration, et d’autres des opérations menées par les équipes de réponse à incident. On obtient ainsi un tableau fidèle des événements dans l’environnement d’un client.

Tous les renseignements qui proviennent du dernier périmètre (phase de détection) sont essentiels à la compréhension du contexte du client, dans la mesure où ils reflètent la réalité des événements survenant sur le réseau. Ces informations sont fiables.

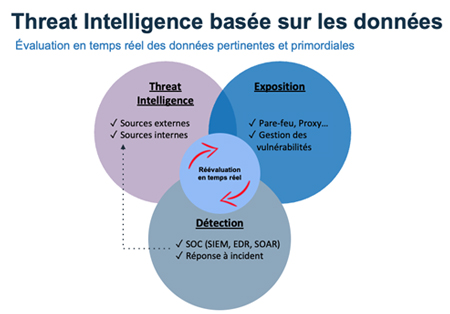

Le rôle de la plate-forme de Threat Intelligence est donc d’assimiler, de normaliser, de corréler, de prioriser, de traduire et d’orchestrer les informations, en procédant à une réévaluation à chaque nouvelle collecte de données, afin d’anticiper les futures menaces.

L’avantage de disposer de données de Threat Intelligence est de pouvoir les utiliser pour assurer la protection de l’entreprise. En effet, grâce à des processus bien documentés, il est possible d’exploiter les renseignements (externes et internes) collectés et d’en enrichir les différents outils de détection.

D’un autre côté, l’un des défis des SOC (centres d’opérations de sécurité), tout particulièrement en matière de détection, est de lutter contre la désensibilisation aux alertes et de limiter le nombre de faux positifs. L’intégration de renseignements bruts dans les outils de détection n’a pas grand d’intérêt. Il convient de les contextualiser en fonction d’un environnement donné et de les convertir dans un format ou un langage utilisé par ces outils. Sans cela, le risque d’obtenir des faux positifs est grand et les données fournies perdent alors toute leur pertinence aux yeux des analystes en charge des alertes de sécurité.

Il est donc nécessaire de se doter d’une plate-forme de Threat Intelligence capable de « traduire » et d’« orchestrer » l’ensemble des renseignements, de les valider, puis de les rendre intelligibles et exploitables par les divers outils de détection. Il est préférable de ne transmettre aux dispositifs que les données de Threat Intelligence pertinentes et prioritaires. En se focalisant sur les 15 % de renseignements pertinents pour l’entreprise, les outils ne recevront que les alertes contextualisées et non des centaines d’alertes ni validées, ni pertinentes. Dans cette architecture, la plate-forme de Threat intelligence a un rôle d’orchestrateur : elle classe les renseignements sur les menaces et les distribue aux outils appropriés en fonction de différents paramètres, problématiques et besoins.

Aujourd’hui, la Threat Intelligence est un élément incontournable de toute stratégie de cyberprotection. Elle doit être au cœur de l’architecture d’outils et tout particulièrement au centre des différents processus mis en place par les entreprises pour surveiller et protéger leur environnement. La collecte, la normalisation, la structuration et la diffusion des données de Threat Intelligence permettent aux entreprises de se protéger contre les menaces grâce à une approche proactive.

Les plates-formes de Threat Intelligence, telles que ThreatQuotient, offrent des fonctionnalités d’automatisation permettant d’orchestrer les renseignements.

Elles aident ainsi les entreprises à optimiser leur temps, mais aussi à réévaluer en permanence les données importantes en fonction du contexte et à actualiser en un clin d’œil leur stratégie de défense.

Combinées à des données contextualisées et à une stratégie claire en matière de priorisation des renseignements sur les menaces, les plates-formes de Threat Intelligence sont un élément clé permettant aux équipes chargées des opérations de sécurité et aux décideurs d’adopter une approche proactive efficace.