Cette fois-ci, il ne s’agit pas que d’Eternal Blue. Petya contre-attaque et le virus ne cible pas que ceux qui n’ont pas mis à jour leurs logiciels. Le géant du transport cargo Maersk et les systèmes de détection des radiations de Tchernobyl font déjà partie des victimes. Cette vague de rançongiciel semble être dirigée contre l’Ukraine, mais les nouvelles tactiques prouvent à tous les utilisateurs d’ordinateurs qu’il ne suffit plus de mettre à jour son système pour se défendre.

Cette fois-ci, il ne s’agit pas que d’Eternal Blue. Petya contre-attaque et le virus ne cible pas que ceux qui n’ont pas mis à jour leurs logiciels. Le géant du transport cargo Maersk et les systèmes de détection des radiations de Tchernobyl font déjà partie des victimes. Cette vague de rançongiciel semble être dirigée contre l’Ukraine, mais les nouvelles tactiques prouvent à tous les utilisateurs d’ordinateurs qu’il ne suffit plus de mettre à jour son système pour se défendre.

Vous êtes déjà protégé(e) : Ce rançongiciel est déjà détecté et bloqué par Avira. Le Laboratoire de protection Avira a détecté trois variantes du rançongiciel le 27 juin.

« Nous avons détecté tous les cas sans avoir besoin de mettre à jour le composant NightVision d’apprentissage automatique. » Matthias Ollig, directeur technique d’Avira.

Petya infecte les ordinateurs par deux moyens principaux. Premièrement, Petya s’est diffusé en exploitant la vulnérabilité EternalBlue qui a fait connaître le rançongiciel WannaCry. Cet accès est risqué principalement pour les ordinateurs sur lesquels le correctif n’a pas été installé pour corriger la vulnérabilité.. L’attaque EternalBlue fonctionne à la fois sur les connexions Internet et LAN.

Deuxièmement, le cheval de Troie recueille les identifiants de connexion Windows stockés au niveau local et les utilise au sein de l’outil PSEXEC. C’est un outil standard, utilisé généralement par les administrateurs système pour exécuter d’autres outils sur des machines distantes auxquelles ils ont accès ou doivent se connecter. Cette méthode fonctionne même si le système est entièrement corrigé, car PSEXEC n’est pas un exploit mais un outil standard de Microsoft et SysInternals.

« Après avoir déchiffré totalement le cheval de Troie, nous nous sommes rendu compte que non seulement il utilise l’exploit EternalBlue, mais qu’il contient également la porte dérobée DoublePulsar de la NSA. Nous sommes surpris de constater qu’après le fiasco de WannaCry, il y ait toujours autant de machines sans les dernières mises à jour de sécurité de Windows qui restent connectées à Internet, surtout dans des environnements vitaux. » Matthias Ollig, directeur technique d’Avira

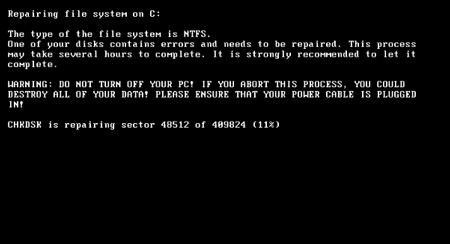

L’exploit exécute l’échantillon de malware via RUNDLL32.EXE car le fichier est un fichier DLL. Puis le cheval de Troie écrit le code MBR malveillant et programme une tâche qui force le redémarrage de la machine au bout de 10 minutes. Suite à cela, un faux écran de réparation du système s’affiche, le voilà ci-dessous.

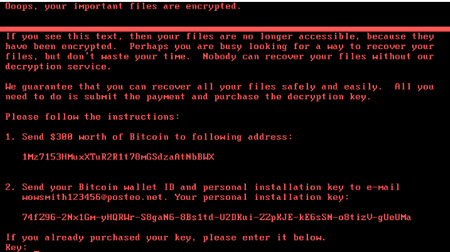

S’il a terminé, l’écran de verrouillage final s’affiche avec du texte en rouge.

Les détections de Petya se concentrent sur certaines langues et certains systèmes d’exploitation. Au sein des détections cloud d’Avira, nous avons constaté la distribution suivante du paramètre de langue locale de Windows :

![]() ru : 1 512

ru : 1 512

![]() uk : 918

uk : 918

![]() pt : 13

pt : 13

![]() en : 7

en : 7

![]() de : 2

de : 2

![]() fr : 1

fr : 1

La majorité des utilisateurs avaient des paramètres de langue russe ou ukrainien et vivaient probablement dans les pays associés. Cependant, étant donné qu’il ne s’agit pas de la géolocalisation, il pourrait s’agir d’utilisateurs en Ukraine utilisant la langue russe sur leur machine. Les ordinateurs affectés par Petya étaient principalement de vieux systèmes Windows dotés de Windows 7 et 8 :

![]() Win7 SP1 : 2 139

Win7 SP1 : 2 139

![]() Win7 SPO : 181

Win7 SPO : 181

![]() Win 8.1 : 119

Win 8.1 : 119

![]() Win Server 2003 : 14

Win Server 2003 : 14

![]() Win 8..2 : 2

Win 8..2 : 2

La première stratégie, et la plus importante, est d’installer toutes les mises à jour. Petya utilise un exploit du réseau, aussi l’utilisateur final n’a pas besoin d’ouvrir ou de cliquer sur un lien, la machine s’infecte seule sans interaction de l’utilisateur.

La mise à jour de vos logiciels et l’application des correctifs appropriés ne sont pas de simples améliorations de convenance. Elles sont absolument essentielles à votre sécurité en ligne compte tenu du nombre d’applications installées sur tout ordinateur, qui impliquent des centaines de mises à jour et de correctifs par an. Si certaines mises à jour sont automatiques, dans de nombreux cas l’utilisateur est contraint de rechercher et de télécharger par lui-même les éléments nécessaires. Et beaucoup s’agacent de l’affichage intempestif de fenêtres contextuelles ou ne sont pas sûrs de la fréquence idéale de mise à jour, et renoncent ainsi à des mises à jour régulières, au risque de s’exposer et d’exposer leurs ordinateurs aux menaces. Devant ce constat de haute vulnérabilité, Avira a lancé une version gratuite de Software Updater afin d’améliorer la sécurité des utilisateurs. La version premium est capable d’assurer l’intégralité du processus de mise à jour en mode de pilotage automatique.

AV-Comparatives, organisme de test indépendant, a décerné à Avira Antivirus Pro son prix le plus prestigieux, celui du « Produit de l’année ». Antivirus Pro a ainsi remporté la plus haute récompense, Advanced+, dans les sept tests spécialisés menés en 2016 par ce laboratoire de tests reconnu, loin devant ses concurrents. Cette distinction prouve qu’Avira Antivirus Pro offre la meilleure protection contre les menaces en ligne comme les sites Internet malveillants, les ransomware, les chevaux de Troie, les logiciels espions et les autres formes de malware.