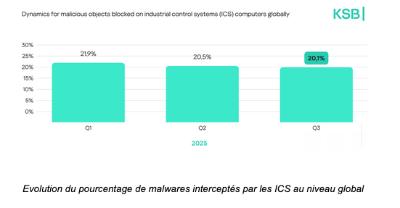

L’année 2025 a été marquée par une pression constante sur les environnements industriels, avec une complexification croissante des menaces mondiales. Le Kaspersky Security Bulletin révèle que la proportion de systèmes de contrôle industriels (ICS) ciblés par des malwares est restée significative, autour de 21,9% au T1 2025, avant de baisser légèrement à 20% au T3 2025. Cette tendance témoigne d’une amélioration progressive des défenses en matière de cybersécurité au sein des organisations industrielles. On observe toutefois des disparités régionales notables : l’Afrique, l’Asie du Sud-Est, l’Asie de l’Est, le Moyen-Orient et l’Asie du Sud enregistrent les taux les plus élevés d’ICS touchés.

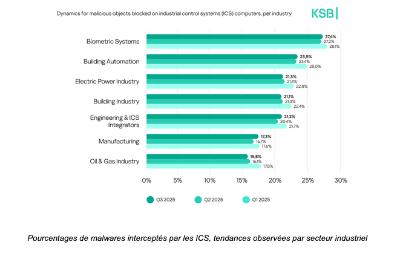

Les secteurs industriels ont été exposés de manière inégale aux attaques. La biométrie arrive en tête des secteurs où les ICS ont bloqué le plus de malwares avec 27,4 %. Viennent ensuite l’automatisation des bâtiments (23,5 %), l’énergie électrique (21,3 %), la construction (21,1 %), l’ingénierie et l’intégration des technologies opérationnelles (ou OT à 21,2 %), l’industrie manufacturière (17,3 %) et enfin le secteur du pétrole et du gaz (15,8 %). Ces statistiques mettent en évidence que les cybercriminels continuent de cibler l’ensemble des secteurs critiques.

Tendances clés des cyberattaques observées contre les organisations industrielles

Les cyberattaquants ont intensifié leurs actions via la chaîne d’approvisionnement et les relations de confiance, en ciblant notamment des entités comme les fournisseurs locaux, les sous-traitants ou les prestataires de services essentiels, tels que les opérateurs de télécommunications, afin de contourner les défenses classiques. Parallèlement, les attaques basées sur l’intelligence artificielle (IA) se sont multipliées : l’IA est utilisée pour masquer les malwares, ou pour piloter des opérations d’intrusion via des agents autonomes. Enfin, les attaques contre les équipements d’OT connectés à Internet sont en hausse. Les installations à distance utilisant des pare-feux OT non conçus pour faire face aux menaces modernes sont particulièrement vulnérables.

2026 sera probablement marquée par une intensification des incidents visant à perturber les chaînes d’approvisionnement de haute technologie et la logistique mondiale. Les attaques contre des cibles moins conventionnelles, telles que les systèmes de transport intelligents, les transports maritimes et ferroviaires, les transports publics, les bâtiments intelligents et les communications par satellite, devraient se multiplier. Les cybercriminels (groupes APT, entités régionales, hacktivistes et gangs de ransomware) devraient de plus en plus concentrer leurs activités sur l’Asie, le Moyen-Orient et l’Amérique latine. L’émergence d’opérations basées sur des agents d’IA et de cadres autonomes d’orchestration d’attaques devrait, en outre, faciliter les campagnes d’attaques à grande échelle sur le secteur industriel.

« Les organisations industrielles font face à des attaques plus rapides, plus intelligentes et plus asymétriques que jamais. En 2025, nous avons étudié des campagnes telles que Salmon Slalom, qui a ciblé des entreprises manufacturières, de télécommunications et de logistique par le biais d’un phishing sophistiqué et de DLL sideloading, ainsi que l’opération d’espionnage Librarian Ghouls, qui a compromis des écoles d’ingénieurs et des environnements de conception industrielle. Ces attaques démontrent que les chaînes d’approvisionnement multinationales et les écosystèmes techniques locaux sont menacés. Chaque entreprise industrielle devrait donc considérer qu’elle est déjà une cible et agir en conséquence, » déclare Evgeny Goncharov, responsable du Kaspersky ICS CERT.